Cold Boot-Angriff: Festplattenverschlüsselung ade

Bunte Nacht der Digitalisierung am 01.07.2022

aramido GmbH, Durlacher Allee 77, 76131 Karlsruhe

SWR Aktuell Podcast vom 08.06.2019

Sichere Daten durch Festplattenverschlüsselung?

Ein Firmenchef eines großen Technologieunternehmens ist auf Dienstreise. Er sitzt am Schreibtisch seines Hotelzimmers und arbeitet noch die E-Mails des Tages ab, bevor er sich gleich mit einem Geschäftspartner zum Abendessen trifft: sie wollen gemeinsam einige Details zum bevorstehenden Deal besprechen. Der Firmenchef klappt den Bildschirm seines Laptops zu, wonach ein langsam blinkender Halbmond ihm kurze Zeit später mitteilt, dass sich der Laptop nun im Schlafmodus befindet. Später, wenn er wieder zurück kommt, muss er noch die letzte E-Mail zu Ende schreiben und er möchte dort weitermachen, wo er aufgehört hat.

Der Laptop ist mit der neusten Technologie ausgestattet: ein TPM-Chip sorgt mit seiner PIN, die man zum Starten benötigt, für die Festplattenverschlüsselung. Selbst zum Login am Betriebssystem ist es Firmenstandard ein sicheres Passwort zu verwenden, das durch ein Hardware-Token ergänzt wird. Die Sicherheit der Daten ist schließlich von hoher Bedeutung. Würden sie in falsche Hände gelangen, könnte der Deal platzen.

Angriff auf den Arbeitsspeicher

Nachdem der Geschäftsmann das Hotelzimmer verlassen hat, geht alles ganz schnell: Fremde dringen in das Zimmer ein, machen sich am Laptop zu schaffen und kopieren die vertraulichen Dokumente. Sie verlassen den Ort so, wie sie ihn vorgefunden haben; einzig der Laptop ist nun ausgeschaltet.

Als der Firmenchef nach seinem erfolgreichen Abendessen zurück kehrt, wundert dieser sich, dass sein Arbeitsgerät ausgeschaltet ist – vermutlich war der Akku leer. Er schließt das Netzteil an, bootet seinen Laptop und schreibt seine E-Mail zu Ende.

Wie solch ein Angriff ablaufen kann, haben Forscher der Universität Princeton bereits im Jahr 2008 gezeigt. Sie haben die Eigenschaft von RAM-Modulen ausgenutzt, die nicht sofort alle Informationen verlieren, wenn der Strom getrennt wird. Die Daten im Arbeitsspeicher bleiben durch eine temperaturabhängige Remanenz einige Sekunden bis mehrere Minuten erhalten. Je wärmer das Bauteil, desto schneller gehen die Informationen verloren. Wird das Bauteil auf Minusgrade gekühlt, können Datenstrukturen minutenlang fortbestehen.

Im Arbeitsspeicher befinden sich zahlreiche interessante Informationen. Beispielsweise sind dort die Daten der geöffneten Programme gespeichert. Ebenso kann man den zwischengespeicherten Schlüssel der Festplattenverschlüsselung dort finden. Um an diese Informationen zu gelangen, haben die Forscher den Arbeitsspeicher eines geöffneten Laptops mit flüssigem Gas gekühlt, ihn vom Strom getrennt, um ihn daraufhin erneut zu starten. Bei diesem Startvorgang starteten sie allerdings nicht das normale Betriebssystem, sondern ein präpariertes Betriebssystem zum Auslesen des Arbeitsspeichers, in dem nach dem Schlüssel der Festplattenverschlüsselung gesucht wurde. Dieser Angriff ist als Cold Boot-Angriff bekannt geworden.

Cold Boot-Angriff der 2. Generation

In den Jahren danach wurde zum Schutz vor solchen Kaltstart-Attacken ein Mechanismus erfunden: Sobald das Betriebssystem einen Schlüssel in den Arbeitsspeicher legt, wird die Firmware des Rechners (EFI/UEFI) angewiesen beim nächsten Start den Arbeitsspeicher zu löschen, bevor überhaupt ein Betriebssystem gestartet wird. Diese Anweisung ist als Memory Overwrite Request (MOR) bekannt. Dadurch wurde der Angriff aus dem Jahr 2008 obsolet, denn das Auslesen des Arbeitsspeichers würde lediglich eine Ansammlung von Nullen hervorbringen.

Zehn Jahre später wurde der Cold Boot-Angriff durch einen zusätzlichen Schritt von schwedischen Forschern weiterentwickelt. Nachdem der Rechner stromlos gemacht wird, wird nun zusätzlich die Firmware manipuliert. Der Memory Overwrite Request, den das Betriebssystem vorher eingefordert hat, wird zurückgesetzt. Dadurch wird die Firmware den Arbeitsspeicher nicht mehr löschen. Anschließend erfolgt der Angriff nach den Plänen aus 2008.

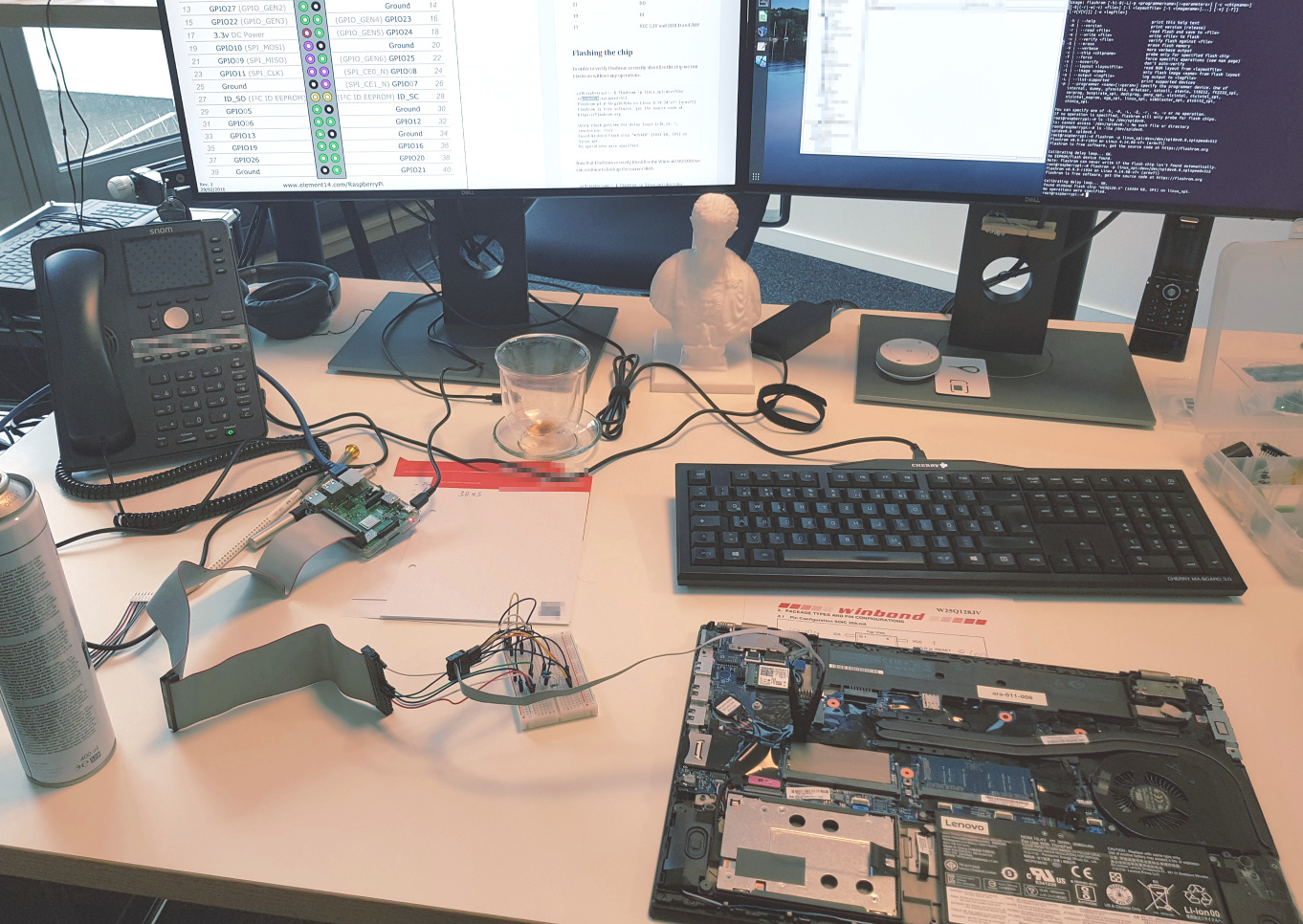

aramido zeigt Cold Boot-Angriff

Für die Sicherheitsforscher von aramido gehören solche Angriffe zum interessanten Handwerkszeug. Aus diesem Grund haben sie das Betriebssystem, das den Arbeitsspeicher ausliest, nachgebaut. Außerdem wurde ein Skript entwickelt, das den Mikrocontroller manipuliert. Der nachgespielte Angriff wurde im April 2019 bei der Karlsruher Sicherheitsinitiative vorgestellt, bei der aramido neues Mitglied ist.

Schutz vor Kaltstart-Attacken

Der Arbeitsspeicher enthält nicht nur kryptographische Schlüssel im Klartext, sondern auch Daten von Programmen, die gerade geöffnet sind. Um sie beim Auslesen zu schützen, müsste der gesamte Arbeitsspeicher verschlüsselt sein. Dadurch würde zwar nicht das Auslesen verhindert werden, jedoch könnten Angreifer mit dem Chiffrat anschließend nichts anfangen. Ein solcher Schutz wird derzeit entwickelt und er erfordert Anstrengungen von Hard- und Softwareentwicklern gleichermaßen.

Bis Geräte am Markt sind, die gegen die aktuelle Version von Kaltstart-Attacken resistent sind, können abschwächende Maßnahmen durchgeführt werden:

- Einsatz von Festplattenverschlüsselung

- Konfiguration von Secure Boot

- Setzen eines Firmware-Passworts

- Starten von unbekannten Medien verbieten

Am 09.10.2019 in der Kategorie Datensicherheit veröffentlicht.