Hilfe, mein Computer erpresst mich! Der Ransomware-Krisenplan.

Man war immer vorsichtig mit E-Mail-Anhängen, die Anti-Virus-Software ist immer auf dem neusten Stand und trotzdem hat er zugeschlagen: der Kryptotrojaner! Meistens erfährt man es erst, wenn es eigentlich schon zu spät ist und alle Dateien verschlüsselt sind. Denn erst, wenn sie ihre Arbeit erledigt haben, weisen die meisten Trojaner auf ihre Existenz durch veränderte Desktop-Hintergründe oder geöffnete Textdateien hin. Wir klären auf, wie man in dieser Situation am besten reagiert.

1. Die Sofortreaktion

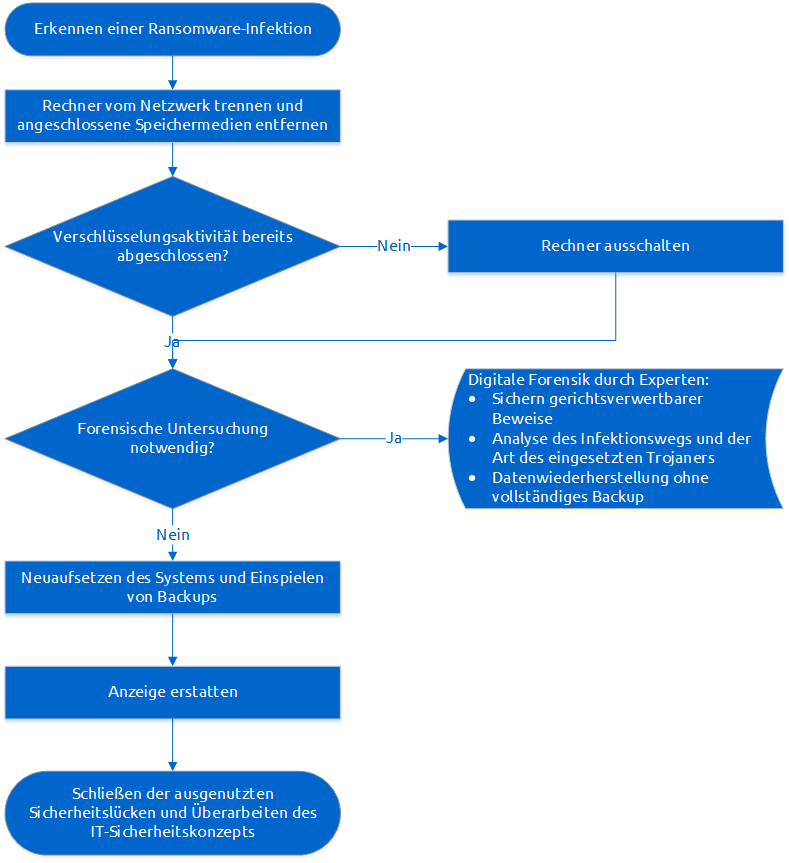

Wenn Sie erste Anzeichen von Verschlüsselungsaktivitäten auf Ihrem Rechner feststellen, z.B. durch langsame Reaktion des Rechners oder sich verändernde Dateinamen, sollten Sie schnell reagieren und Sofortmaßnahmen ergreifen. Wenn der Trojaner mit der Verschlüsselung der Daten beschäftigt ist und noch keine Lösegeldforderung erschienen ist, sollten Sie den Rechner schnellstmöglich ausschalten, gegebenenfalls vom Strom trennen, und nicht mehr neu starten. Trennen Sie außerdem verbundene Speichermedien wie USB-Sticks oder externe Festplatten. Falls Sie erst durch die Lösegeldforderung auf den Trojaner aufmerksam gemacht wurden, ist die Verschlüsselung der Dateien normalerweise bereits abgeschlossen. Nichtsdestotrotz sollten Sie den Rechner vom Internet und Intranet trennen, können ihn aber noch laufen lassen, um die Art des Trojaners festzustellen und gegebenenfalls noch Dateien zu sichern. Das Trennen des Internets funktioniert am leichtesten über das Ziehen des Netzwerksteckers oder das Deaktivieren des WLAN-Adapters.

Falls der Rechner Teil eines Firmennetzwerks ist und zum Beispiel Zugriff auf gemeinsame Netzlaufwerke hat, sollten Sie überprüfen wie weit diese Laufwerke und weitere Rechner betroffen sind. In diesem Fall wird die Kontaktaufnahme mit einem Sicherheitsexperten von aramido empfohlen: Kontakt aufnehmen.

2. Entscheidungen zum weiteren Vorgehen

Bevor Sie nun weitere Schritte einleiten, sollten Sie einige Fragen klären:

- Soll der Vorfall juristisch und technisch aufbereitet werden?

- Sind Backups vorhanden und wie alt ist das jüngste Backup?

- Welchen Wert haben die verschlüsselten Dateien für Sie?

Die erste Frage entscheidet darüber wie vorsichtig bei der Systemwiederherstellung vorgegangen werden muss. Wenn eine fachmännische digitale Forensik durchgeführt werden soll, um gerichtsverwertbare Beweise zu sichern, um Dateien aus dem Arbeitsspeicher zu retten oder um den Weg, über den der Trojaner auf den Rechner gelangt ist, festzustellen, sollten Sie diese Arbeiten durch einen Spezialisten durchführen lassen. Die IT-Sicherheitsexperten von aramido führen für Sie eine fachgerechte digitale Forensik durch.

Auch wenn Sie keine Beweissicherung vorgenommen haben, sollten Sie die Erpressung bei der zuständigen Polizeidienststelle zur Anzeige bringen. Auf diese Weise tragen Sie dazu bei den Ermittlungsdruck gegen die Hintermänner der Ransomware-Welle zu vergrößern.

Als nächstes sollten Sie überprüfen, ob ein funktionsfähiges Backup vorhanden ist und wie viele Dateien sich seit dem letzten Backup geändert haben.

Wenn Sie abschätzen können, wie viele Dateien im Zweifelsfall verloren gegangen sind und welchen Wert die darin gespeicherten Daten für Sie haben, können Sie entscheiden, ob es sich lohnt einen Sicherheitsexperten hinzuzuziehen. Dieser kann untersuchen, ob einzelne Dateien wiederhergestellt werden können und Sie bei der Frage beraten, ob Sie auf die Lösegeldforderung der Erpresser eingehen sollten. Zu dieser Thematik werden wir auch noch im weiteren Verlauf der Artikelserie Ransomware berichten

Als Privatperson lohnt es sich in den meisten Fällen nur bei drohendem Verlust von sehr wertvollen Dateien professionelle Hilfe einzuschalten. Bei Unternehmen geht es aber nicht nur darum wertvolle Geschäftsdaten zu retten, sondern auch ähnliche Fälle in Zukunft zu vermeiden. Außerdem sind Unternehmen dazu verpflichtet Geschäftsdaten für eine bestimmte Zeit zu speichern und hierfür entsprechende Maßnahmen zu treffen.

3. Die Systemwiederherstellung

Nachdem Sie nun im vorherigen Schritt gegebenenfalls eine Sicherung des aktuellen Festplattenzustands durchgeführt haben, ist es als nächstes ratsam das komplette System neu aufzusetzen. Nur durch das Löschen der vermutlichen Malware können Sie noch nicht sicher sein, dass sich der Trojaner nicht innerhalb des Systems weiter verbreitet hat. Die Neuinstallation lassen Sie entweder durch Ihren Systemadministrator durchführen oder Sie folgen den Informationen auf der Webseite des Herstellers Ihres Betriebssystems. Identifizieren Sie für eine fundierte Diagnose die Art des Befalls, um den Umfang der Infektion einschätzen zu können und beispielsweise eine Veränderung der Firmware ausschließen zu können.

4. Die Verhinderung des Wiederholungsfalls

Nach der Incident Response und der Disaster Recovery folgt die Nachbereitung des Vorfalls, um eine Wiederholung zu vermeiden. Dazu ist es von Interesse wie der Trojaner auf das System gekommen ist. Typischerweise infizieren Verschlüsselungstrojaner Systeme durch verseuchte E-Mail-Anhänge oder als Drive-By-Downloads beim Besuch von infizierten Webseiten. Wie man sich präventiv gegen eine Infektion mit einem Trojaner schützt, werden wir in einem weiteren Teil dieser Artikelserie diskutieren.

Am 09.06.2016 in der Kategorie Datensicherheit veröffentlicht.