Infektion durch einen Kryptovirus

Seit Ende 2015 verbreiten sich Krypto-Locker mit großer Geschwindigkeit. Sie infizieren Rechner und alle mit ihnen verbundenen Datenspeicher, auch die in der Cloud. Dabei werden persönliche Dokumente, Bilder und auch Filme verschlüsselt. Im aramido-Labor haben wir das gemacht, was man nie tun sollte: wir haben eine E-Mail mit einem Verschlüsselungstrojaner geöffnet und uns dabei mit Locky infiziert. Wir zeigen Ihnen, wie eine Infektion abläuft und welche Möglichkeiten es gibt an die verschlüsselten Daten wieder heranzukommen.

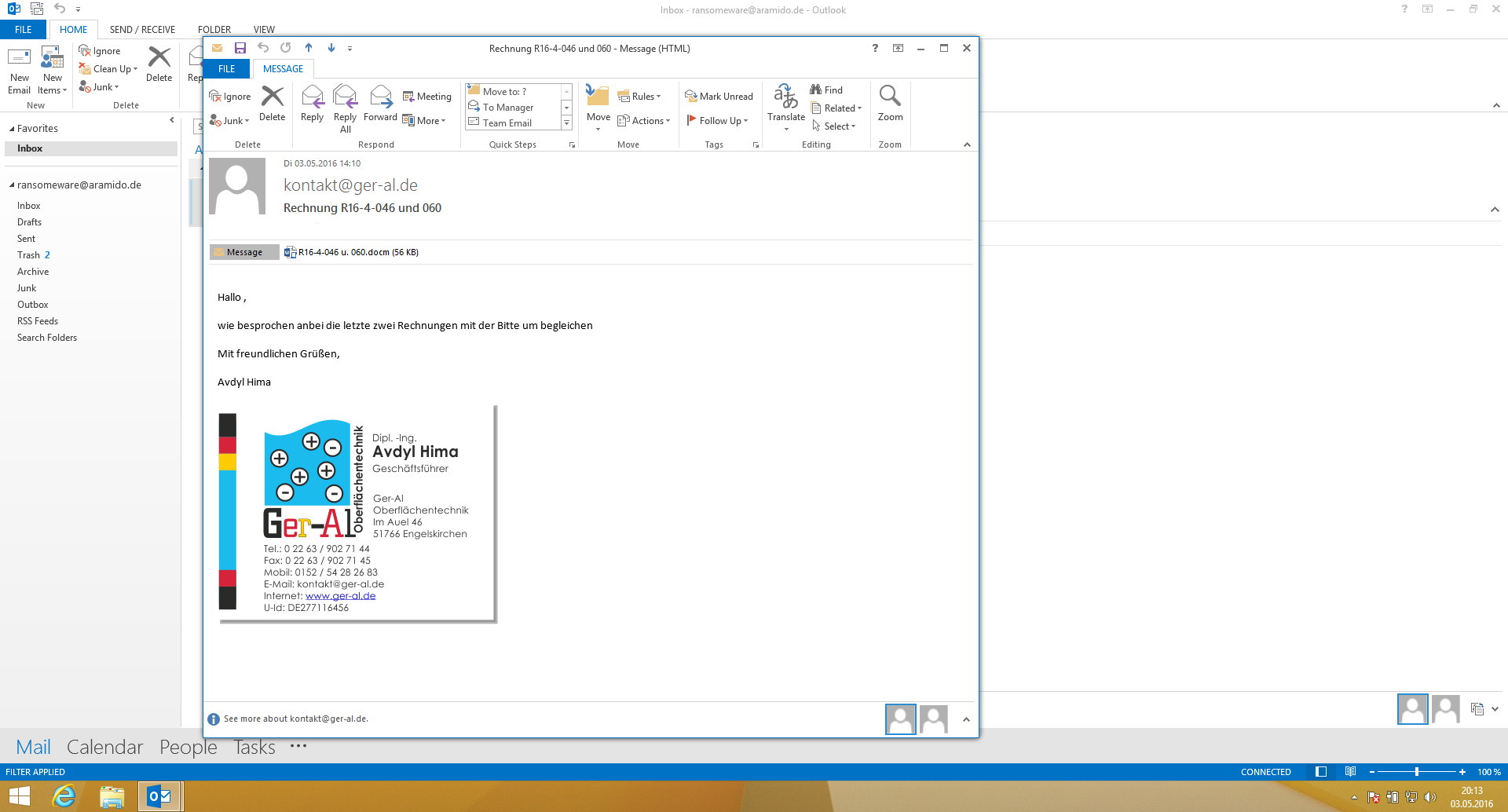

Verdächtige E-Mail mit Anhang

In unserem Labor haben wir einen Rechner mit Windows 8 und dem E-Mail-Programm Microsoft Outlook vorbereitet, wie er bei Firmen oder auch zu Hause im Einsatz ist. Zusätzlich haben wir die Windows-eigene Firewall und einen Virenscanner installiert. Outlook hat die E-Mail mit dem Kryptovirus nicht als Spam eingestuft; jedoch erkennt das geschulte Auge schnell, dass etwas nicht stimmen kann:

- die Anrede ist mit „Hallo ,“ etwas kurz ausgefallen und es fehlt offensichtlich der Name,

- zwei Rechtschreibfehler in einem Einzeiler sind seltsam,

- zwei Rechnungen in einem Word-Makro-Dokument (.docm) sind ungewöhnlich und

- besprochen, wie in der E-Mail behauptet, haben wir mit Avdyl Hima nie etwas.

Nach dem Öffnen des Dokuments müssen wir Makros aktivieren und es dauert einen Moment, wonach wir eine Warnung von unserem Virenscanner erhalten. Dieser hat prompt den Trojaner erkannt und verhindert die weitere Ausführung. Da es jedoch sein kann, dass der Virenscanner einen neuen Trojaner noch nicht kennt, deaktivieren wir den Virenscanner. Danach geht alles ganz schnell: nach dem erneuten Öffnen der Rechnung und dem Aktivieren der Makros werden alle Dateien auf dem Rechner verschlüsselt und wir erhalten den Erpresserbrief. Wir haben uns mit dem Krypto-Trojaner Locky infiziert.

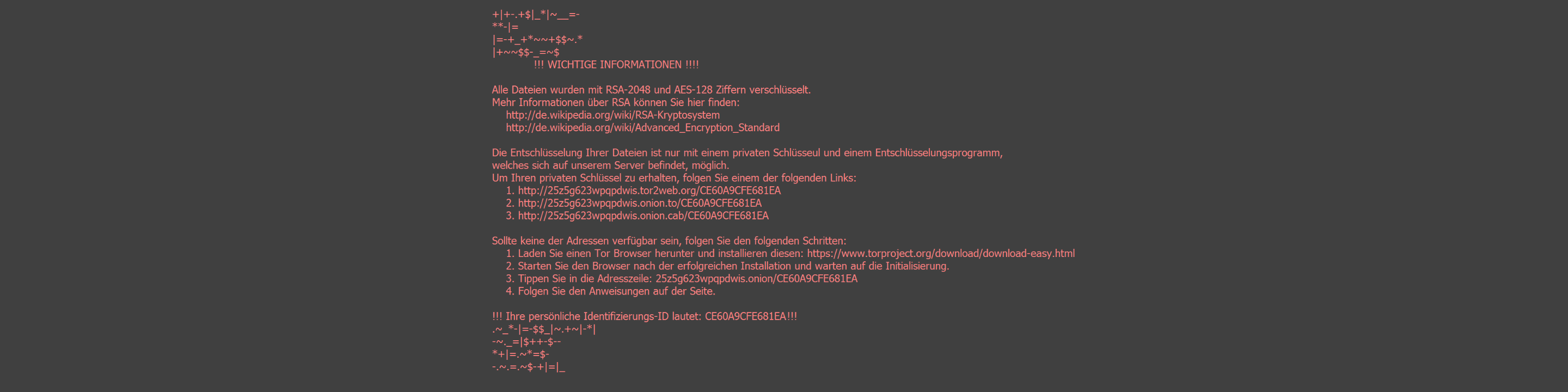

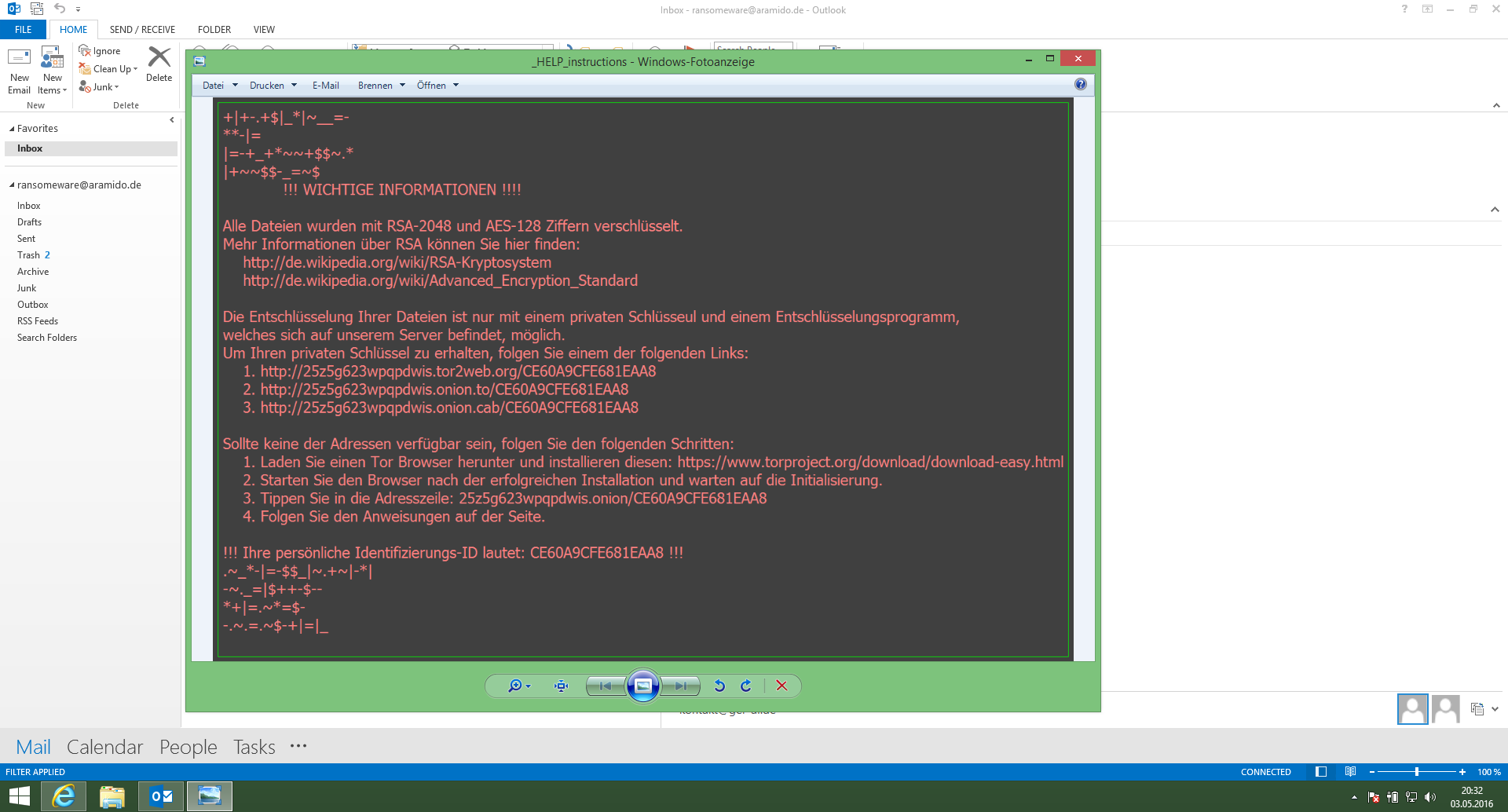

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

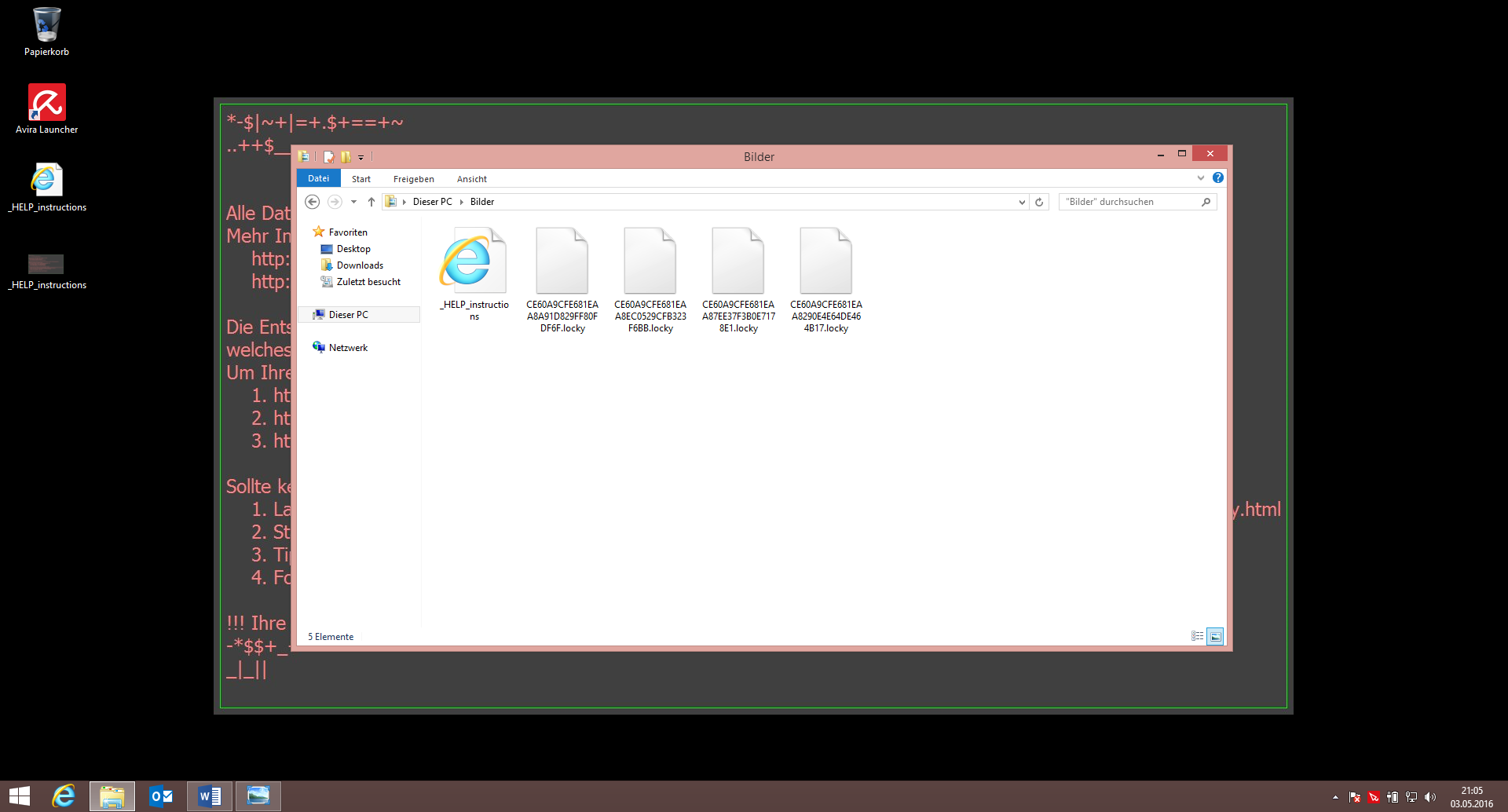

Selbständig öffnet sich die Windows Fotoanzeige und der Browser mit der Meldung, dass alle Dateien mit RSA-2048 und AES-128 Ziffern verschlüsselt wurden. Auch wurde das Desktop-Hintergrundbild mit der gleichen Nachricht ausgetauscht. Ein Blick in die eigenen Dateien verrät, dass die Erpresser ihre Drohung wahr gemacht haben. Jede Datei hat nun einen kryptischen Dateinamen und die Endung .locky.

Lösegeld mit Bitcoins bezahlen

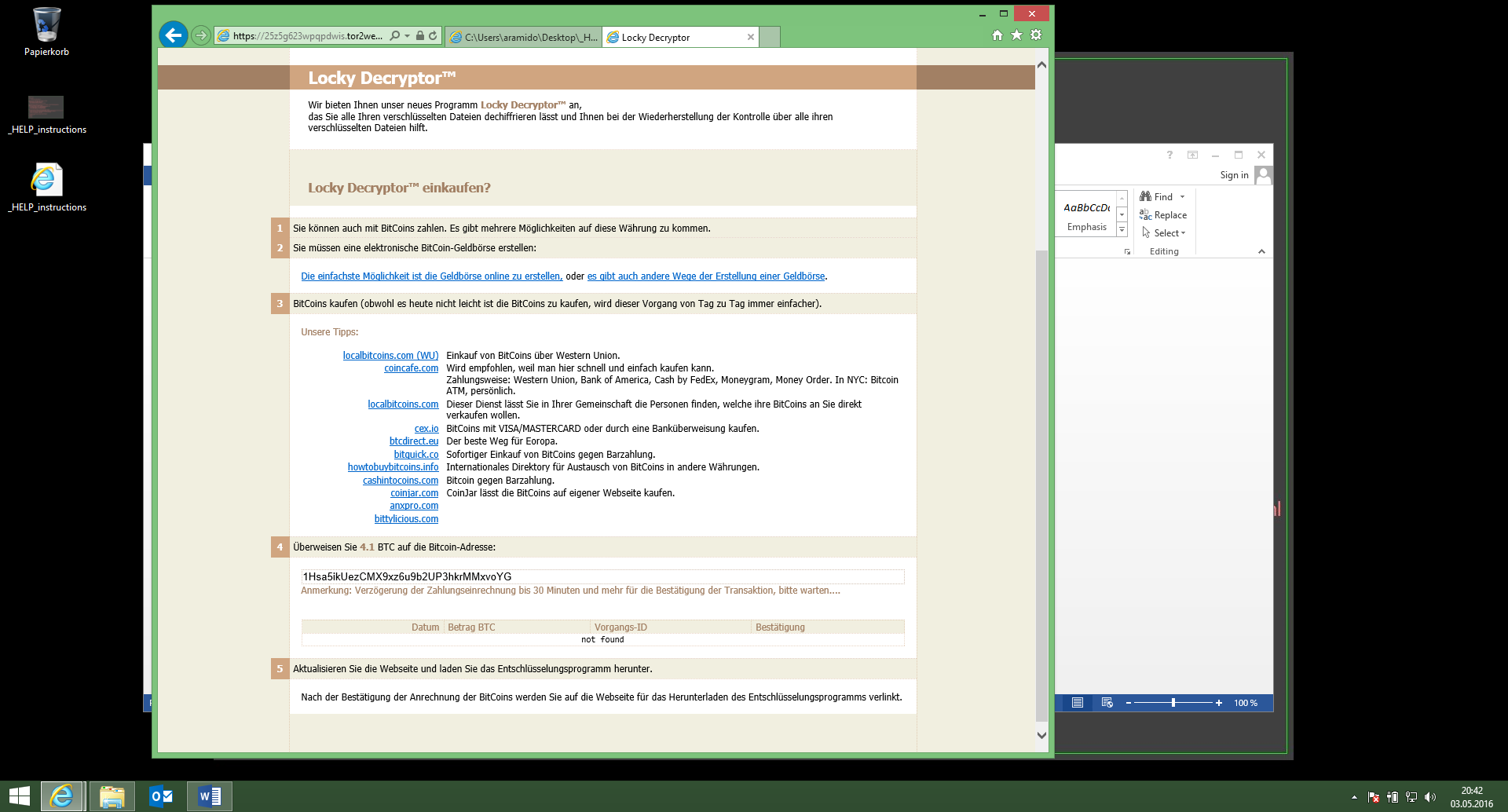

Damit die Erpresser anonym und unsichtbar bleiben, verwenden sie das Tor-Netzwerk. Die Webseite, die wir aufrufen sollen, um Informationen zur Lösegeldzahlung zu erhalten, kann deshalb nicht aufgespürt werden. Auf dieser Webseite wird uns angeboten den Locky Decryptor zu kaufen, mit dem wir anschließend angeblich unsere Dateien wieder entschlüsseln können. Es wird außerdem erklärt, wie wir die Lösegeldforderung in Höhe von 4,1 BTC (Bitcoins) – umgerechnet knapp 2000 € - zahlen können.

An dieser Stelle gehen wir nicht weiter: auf die Lösegeldforderung einzugehen ist für uns keine Option, da wir für den Notfall mit Backups und anderen Maßnahmen vorbereitet sind. Wir werden jedoch in einem weiteren Beitrag berichten, wie die Daten durch eine Entschlüsselungssoftware oder durch andere Maßnahmen wieder hergestellt werden können.

Fazit

Eine Infektion durch Ransomware hat schwere Folgen: Persönliche Dateien werden schnell verschlüsselt und es gibt keine Möglichkeit an die Daten wieder heranzukommen, es sei denn man hat sich ausreichend auf solch einen Notfall vorbereitet oder man ist bereit das Lösegeld zu zahlen. Wer verdächtige E-Mails identifiziert und seine Software mitsamt Virenscanner aktuell hält hat ein geringes Risiko sich mit einem Kryptotrojaner zu infizieren. Wird der Computer dennoch befallen, müssen die richtigen Handlungen in dieser Notfallsituation in die Wege geleitet werden.

Technische Hintergrundinformationen

Die Infektion fand durch das Ausführen von Makros aus dem Word-Dokument statt. In dem Dokument selbst findet man eine große Menge an stark verschachteltem, teilweise überflüssigem Makro-Code, um das eigentliche Vorgehen zu verschleiern.

Sub autoopen() 'Dieser Sub wird beim Öffnen des Dokuments ausgeführt

If deletemonsters(0) > 0 Then 'In seltenen Fall (deletemonsters == 0) wird das Opfer nicht infiziert

makeplatform 0, 0, 0, 0 'Führt erneut mehrere Subs verschachtelt und sequentiell aus

End If

End Sub

Function deletemonsters(a As Integer) As Double

Dim b As Integer

If a > 0 Then 'Diese Bedingung ist hier immer FALSCH

For b = 0 To 16

plan.ets(a).mon_template(b) = m

plan.ets(a).mon_noamin(b) = 0

plan.ets(a).Mon_noamax(b) = 0

Next

End If

Randomize

deletemonsters = Rnd 'Es wird eine Zahl kleiner 1 und größer gleich 0 zurück gegeben

End Function

Weiterer Makrocode lädt aus den Eigenschaften eines Bilds, das in einem Formular des Dokuments integriert ist, verschleierte Anweisungen, durch die weitere Schadsoftware geladen und ausgeführt wird. Die URL hierzu wird durch komplizierte Anweisungen aus ASCII-Zeichen zusammengebaut, sodass eine Textsuche nach Domains oder Zeichenketten wie "http" erfolglos bleiben.

In unserem Fall wurde der Schadcode von einem infizierten Server einer polnischen Schule nachgeladen und ausgeführt. Dieses Verhalten ist häufig zu beobachten und es gibt zahlreiche Hosts im Internet, die durch Sicherheitslücken oder schwache Absicherungen gekapert wurden. Sichern Sie Ihre Dienste ausreichend gegen Angriffe und lassen Sie diese durch einen Penetrationstest überprüfen.

Am 14.06.2016 in der Kategorie Datensicherheit veröffentlicht.