Sicher mit System: Brauche ich ein Management für Informationssicherheit?

Viele Firmen, insbesondere kleine und mittelständische Unternehmen (KMU), stellen sich in Zeiten zunehmender IT-Angriffe vermehrt die Frage, inwieweit sie sich effektiv und wirtschaftlich gegen Risiken schützen können.

Hierbei stellen sie sich meist Fragen wie:

- Wie stellt sich mein Unternehmen sicher auf?

- Brauche ich ein Managementsystem für Informationssicherheit (ISMS)?

- Welches Sicherheitsniveau sollte ich anstreben?

- Wie kann ich starten?

Jedoch zeigt sich in der Praxis immer wieder, dass Unternehmen erst spät handeln - wie nachfolgendes Fallbeispiel illustriert:

Das mittelständische Unternehmen Trade Universe, Betreiber einer E-Commerce Handelsplattform für Unternehmenskunden, wird kurz vor Ende des Geschäftsjahrs Opfer eines Ransomware-Angriffs, bei welchem wichtige Kundendaten abgegriffen und verschlüsselt werden. Bei der Meldung des Sicherheitsvorfalls an den Kunden wird der bei Trade Universe eingesetzte Informationssicherheitsbeauftragte (ISB) von seinem Kunden aus der Automobilbranche daraufhin aufgefordert, den Vorfall genau zu analysieren, den konkreten Schaden zu ermitteln und die bereits eingeforderte Zertifizierung nach Trusted Information Security Assessment Exchange (TISAX) umgehend anzustoßen. Da ein Abfluss von Daten nicht ausgeschlossen werden konnte, erfolgt außerdem eine Meldung gemäß Datenschutzgrundverordnung (DSGVO) an den zuständigen Landesdatenschutzbeauftragten. Dieser fordert die Trade Universe dazu auf, ihre dokumentierten technischen und organisatorischen Maßnahmen (TOMs) vorzulegen. Um sich gegen solche Risiken zukünftig besser abzusichern, beschließt die Geschäftsführung von Trade Universe nun eine Cyber-Versicherung abzuschließen. Bei Gesprächen mit den Versicherungsvertretern zeigt sich, dass das Unternehmen für den Abschluss einer solchen Police ein Informationssicherheits-Managementsystem (ISMS) nach VdS 10000 einzuführen hat. Das Management der Trade Universe stellt sich nun die Frage wie sie all diesen Anforderungen gerecht werden und einen ähnlichen Vorfall in Zukunft vermeiden können.

Wie stellt sich ein Unternehmen sicher auf?

Im Grundsatz geht es initial darum mittels Bedrohungsanalyse/Threat Modeling folgende Punkte zu erfassen:

- Welche Schutzobjekte/Assets gibt es?

- Wogegen sind diese Schutzobjekte zu schützen – welcher Schutzbedarf ergibt sich hieraus?

- Welche Sicherheitsmaßnahmen ergeben sich aus dem ermittelten Schutzbedarf für die erfassten Schutzobjekte?

Erfassung der Schutzobjekte/Assets

Ziel ist es im ersten Schritt sämtliche schutzbedürftigen Informationen, die innerhalb der betriebenen Geschäftsprozesse verarbeitet werden, zu erfassen und deren Schutzbedarf über die Schutzziele (Vertraulichkeit, Integrität und Verfügbarkeit) zu ermitteln.

Außerdem gilt es in diesem Zuge dazugehörige IT-Anwendungen, die IT-Systeme auf denen sie betrieben werden, deren Standorte sowie die Netzwerke über die Informationen übertragen werden, zentral zu erfassen. So sollte ein vollumfänglicher Überblick über den zu schützenden Informationsverbund geschaffen werden.

Ermittlung der Bedrohungen und Risiken

Nach der Ermittlung sämtlicher Schutzobjekte geht es im nächsten Schritt darum für jedes dieser Objekt konkret existierende Bedrohungen zu ermitteln, resultierende Risiken zu erfassen und diese abschließend jeweils zu bewerten. Grundlage für diese Risikobewertung ist die Einordnung eines jeden Risikos nach potentiell entstehendem Schaden verknüpft mit einer Eintrittswahrscheinlichkeit. Hieraus ergibt sich eine Risikoeinstufung, die es ermöglicht schlussendlich die jeweilige Risikostrategie – Mitigation, Akzeptanz, Transfer oder Vermeidung – für jedes einzelne Risiko festzulegen.

Festlegung von Sicherheitsmaßnahmen mittels eines Maßnahmenplans

Gibt es einen Gesamtüberblick über die ermittelten Risiken und auf Seiten des Managements einen Beschluss über den Umgang mit einzelnen Risiken auf Basis einer Risikostrategie, so lässt sich im Fortgang ein Maßnahmenplan aufstellen, beschließen und sukzessive umsetzen. Dieser Maßnahmenplan umfasst sämtliche technische sowie organisatorische Maßnahmen, um das ermittelte Gesamtrisiko risiko- und ressourcenorientiert zu minimieren.

Für die Trade Universe bedeutet das, dass der ISB nach dem Sicherheitsvorfall im Rahmen einer Bedrohungsanalyse noch einmal sämtliche Schutzobjekte überprüft, um gegebenenfalls Anpassungen vorzunehmen. Hierbei lässt sich der ISB bei der Analyse durch einen externen Sicherheitsdienstleister unterstützen, um zusätzlich eine unabhängige und neutrale Einschätzung der Bedrohungen und Risiken zu erhalten.

Wer braucht ein Managementsystem?

Möchte man Sicherheitsvorfälle wie die im Fallbeispiel exemplarisch dargestellte dauerhaft vermeiden, so muss die vorgestellte Risikoanalyse und Maßnahmenplanung nicht nur einmalig sondern immer wieder durchgeführt werden. Dies geschieht idealerweise eingebettet in einer zielgerichteten unternehmensweiten Strategie. Hierbei gilt angefangen von der Geschäftsführung, über das mittlere Management bis hin zu den informationsverarbeitenden Beschäftigten Informationssicherheit in der ganzen Organisation zu etablieren.

Das Instrument für die effiziente, langfristige Etablierung solch einer Sicherheitskultur ist die Einführung eines ISMS. Der übergreifende Charakter, den ein Managementsystem bietet, ermöglicht es klar und deutlich die Verantwortung jedes Einzelnen in einem gebündelten Sicherheitsprozess zu definieren und jeder Person ihre Verantwortung bewusst zu machen, um so die angestrebten Sicherheitsziele erreichen zu können.

Grundlage für die Entscheidung für oder gegen ein ISMS sind vier Themenfelder:

- Welche Regularien sind einzuhalten?

- Welche Ziele verfolgt das Unternehmen?

- Wie ist die Bedrohungslage?

- Welche Anforderung und Vorgaben stellen Kunden und Partner?

Geltende Gesetze und Regularien

Bei den einzuhaltenden Regularien und Gesetzen, die Auswirkung auf die Informationssicherheit haben, sind für fast alle deutsche Unternehmen zunächst unter anderem die Einhaltung der Datenschutzgrundverordnung (DSGVO), das Betriebsverfassungsgesetz (BVerG), das Gesetz zum Schutz von Geschäftsgeheimnissen (GeschGehG), sowie das Grundgesetz Artikel 2 und 10, die „Grundsätze zur ordnungsmäßigen Buchführung" mit dem GoBD und GDPdU, das Handelsgesetzbuch mit § 37a in Verbindung mit § 257 HGB beziehungsweise §§ 145-147 AO, §§ 238-239, 257-261 und das Sozialgesetzbuch I § 35, X §§ 67-78 mit anzuführen. Diese Liste ist jedoch nur ein Auszug der wichtigsten gesetzlichen Auflagen und ist keineswegs vollständig. Eine Auflistung der bindenden Gesetzesauflagen für ein Unternehmen zeigt je nach unternehmerischem Umfeld, ob spezifische regulatorische Anforderungen seitens der Informationssicherheit bestehen. Beispielgebend hierfür ist die zusätzliche Befolgung des BSI-Gesetzes gemäß BSI-Kritisverordnung für bestimmte Branchen und Unternehmen.

Unternehmensziele

Unternehmensziele, die sich mittelfristig oder langfristig auf die Informationssicherheit auswirken können sind beispielsweise eine geplante Verlagerung von Geschäftsprozessen in die Cloud, ein geplantes anorganisches Wachstum oder die Verlagerung von Geschäftseinheiten ins Ausland.

Spezifische Bedrohungslage

Besondere Bedrohungslagen für ein Unternehmen ergeben sich insbesondere aus dem Geschäftsmodell wie eine starke Vernetzung, Tätigkeiten im E-Commerce oder Abhängigkeiten zu einem oder mehreren dedizierten Lieferanten.

Anforderungen von Kunden und Geschäftspartnern

Kundenseitig sowie in Beziehungen mit Geschäftspartnern entstehen meist zusätzliche Anforderungen und Vorgaben, die Auswirkungen auf die Informationssicherheit haben. Dies könnten zum Beispiel branchenbedingte Vorgaben sein, wie beispielsweise eine geforderte TISAX-Zertifizierung oder die Einhaltung zusätzlicher Anforderungen aus der von der BaFin herausgegebenen BAIT und VAIT oder die PCI-DSS-Vorgaben beim Umgang mit Kreditkarten.

Zusammenfassend lassen sich aus diesen Themenfeldern folgende Schlüsse ableiten: Je umfangreicher die Auflagen und Unternehmensziele sind und umso größer die Bedrohungslage und Abhängigkeiten von einem Lieferanten oder Kunden, desto einfacher und klarer sollte die Managemententscheidung für die Etablierung eines ISMS sein.

Unabhängig davon wie hoch das derzeit herrschende beziehungsweise angestrebte Sicherheitsniveau eines Unternehmens ist, sollte es für jedes mittelständische Unternehmen ab einer Größe von etwa 50 Beschäftigten zumindest mittelfristig das Ziel sein ein einfaches ISMS frühzeitig und in kleinen Schritten einzuführen. Hierbei bedarf es aus fachlicher Sicht nicht immer einer formalen Zertifizierung einer unabhängigen Zertifizierungsstelle. Vielmehr geht es darum Informationssicherheit frühzeitig, strukturiert und systematisch innerhalb eines Unternehmens einzubeziehen. Auf diese Weise können Schäden durch Sicherheitsvorfälle und größere, spätere Kraftanstrengungen wie überhastete, teure Zertifizierungsvorhaben vermieden werden.

Mit Bezug auf das Fallbeispiel Trade Universe bedeuten die Überlegungen, dass nach dem beschriebenen kritischen Sicherheitsvorfall mit Offenlegung sensibler Kundendaten, die Einführung eines zertifizierten ISMS dringend geboten ist. Nur mit kontinuierlicher, regelmäßiger Kontrolle und Steuerung von Sicherheitszielen auf Geschäftsführungsebene lassen sich Ursachen für solche Sicherheitsvorfälle sinnhaft ermitteln und langfristig mittels geeigneter und durchdachter Sicherheitsmaßnahmen abstellen. Des Weiteren kann eine Cyber-Versicherung-Police mittels Einführung eines zertifizierten ISMS leichter abgeschlossen werden. Zudem wird der aktuell vorhandenen starken Kundenabhängigkeit und Bindung an die Automobilbranche Rechnung getragen. Weiterhin bietet diese Entscheidung gegebenenfalls sogar die Möglichkeit neue Kunden und Geschäftschancen aus diesem Umfeld wahrzunehmen.

Welches Sicherheitsniveau sollte angestrebt werden?

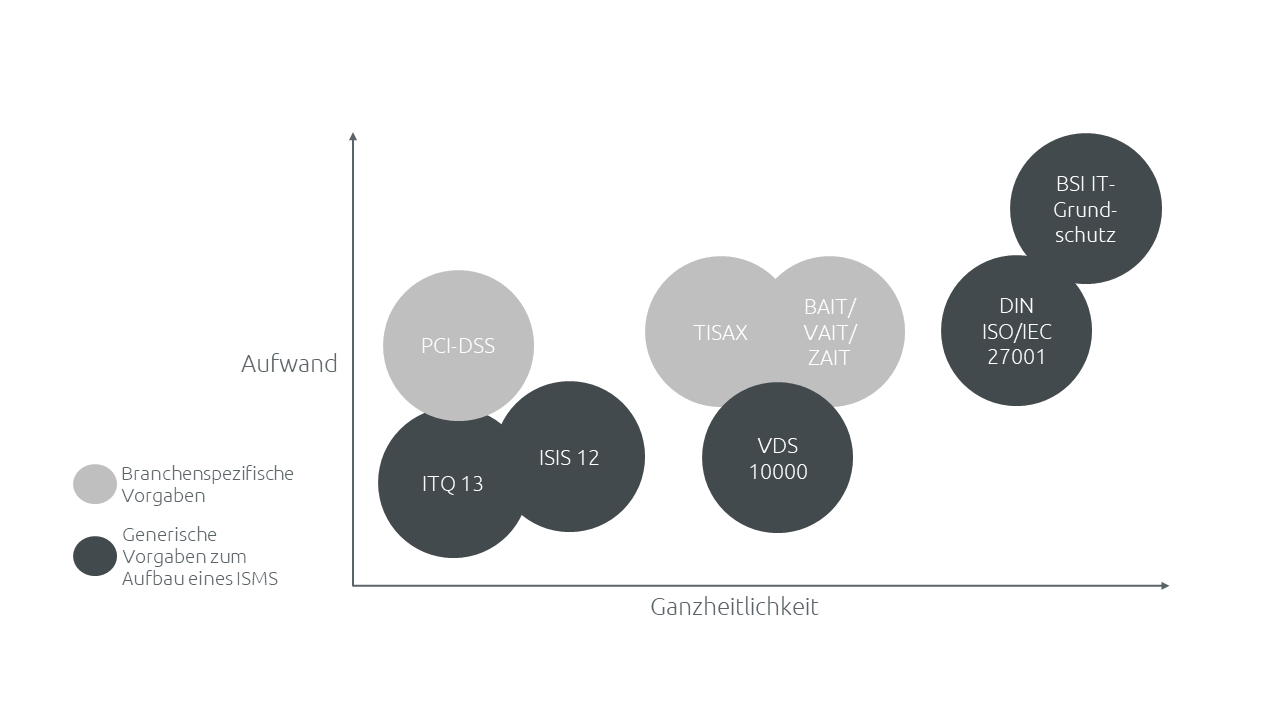

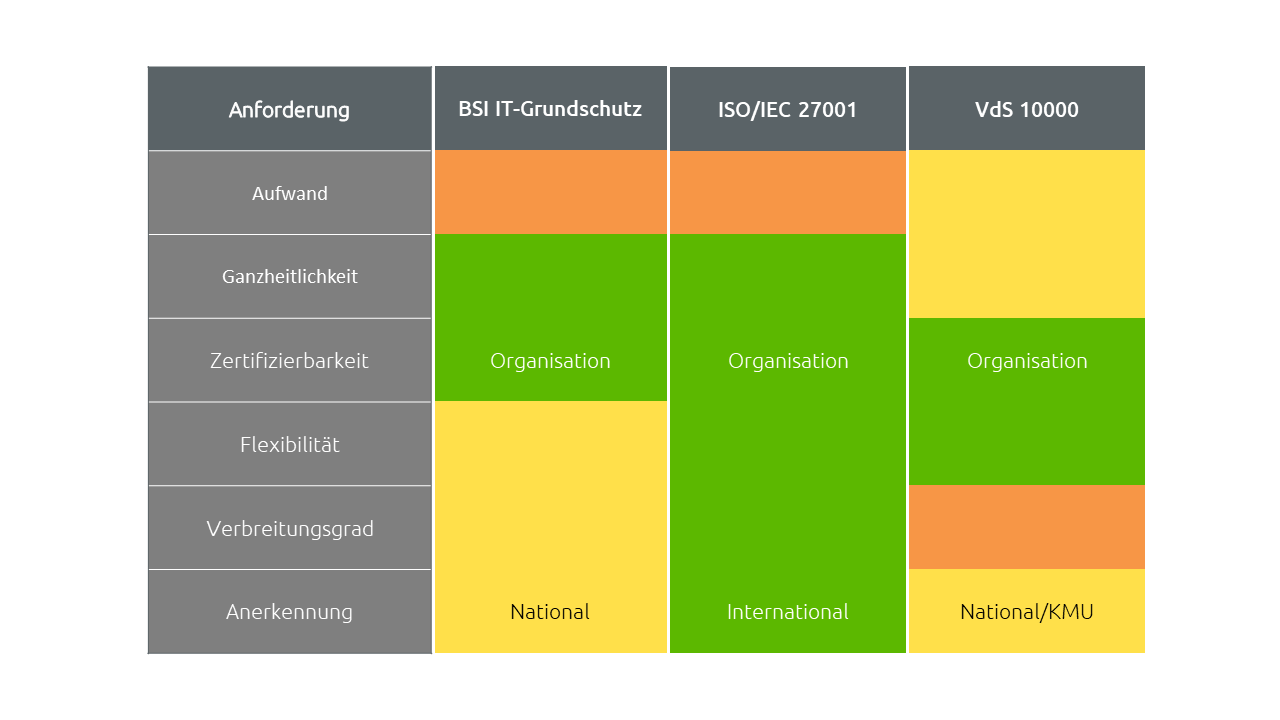

Hat man sich für die Einführung eines ISMS entschieden, so stellt sich zunächst die Frage, nach welchem Framework man vorgeht. Grundsätzlich gibt es für ein Unternehmen verschiedene Frameworks und Ansätze, um Informationssicherheit zu etablieren. Eine genauere Betrachtung des Kerngeschäfts eines jeden Unternehmens sowie der zuvor aufgeführten vier Themenfelder – Gesetze und Regularien, Unternehmensziele, spezifische Bedrohungslage und Anforderungen von Kunden und Partnerumfeld – zeigt schnell, wie hoch die Anforderungen an die Informationssicherheit sind.

Betreut oder beliefert ein Unternehmen beispielsweise Kunden aus der Automobilbranche, so wird entweder eine Zertifizierung nach ISO 27001 oder immer häufiger die branchenspezifische TISAX-Zertifizierung in den abgeschlossenen Verträgen eingefordert.

Ist ein Unternehmen im Finanzbereich tätig, so unterliegt es innerhalb Deutschlands meist unter anderem dem Regelwerk des Payment Card Industry Data Security Standard (PCI DSS), oder den bankenaufsichtlichen Anforderungen an die IT (BAIT) beziehungsweise den versicherungsaufsichtlichen Anforderungen an die IT (VAIT) der Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin). Diese Anforderungen sind angelehnt an nationale oder internationale Standards, wie den IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI), sowie an die Standardfamilie ISO/IEC 270XX.

Gibt es aus dem Kerngeschäft heraus bislang noch keine verbindlichen Anforderungen an die Informationssicherheit, so bietet sich über das Rahmenwerk VdS 10000 ein fachlich fundierter Einstieg in die Informationssicherheit an. Bei diesen für KMU durch die VdS Schadenverhütung GmbH herausgegebenen Richtlinien, handelt es sich um eine solides Gerüst an Maßnahmen, die helfen das Zusammenwirken von Menschen, IT-Geräten und Kommunikationsmedien über nahezu den gesamten Zyklus aller Aktivitäten in einem Unternehmen organisatorisch, prozessual, physisch und technisch zu betrachten. Hierbei ist es wichtig die organisatorische Planung vor der oft eher unkoordinierten technischen Umsetzung durchzuführen. Auf Basis dieser Sicherheitsmaßnahmen kann später flexibel im Falle sich verändernder Marktbedingungen und Festlegung neuer Geschäftsziele beispielsweise eine Zertifizierung nach ISO/IEC 27001 oder nach Branchenstandards wie TISAX bei geringerem Mehraufwand angestoßen werden.

Einen Überblick über die skizzierten, unterschiedlichen Herangehensweisen zeigt nachfolgende Abbildung:

Für das Unternehmen Trade Universe aus dem Fallbeispiel ist aus den aufgeführten Gründen eine ISO/IEC 27001-Zertifizierung empfehlenswert. Der entstehende Aufwand, sich nach ISO/IEC 27001 zu zertifizieren, rechtfertigt es, sich hierbei bereits auch an den Vorgaben der TISAX zu orientieren. Somit hat das Management weiterhin die Option sich später zusätzlich nach dem Branchenstandard zu zertifizieren und kann des Weiteren eingesetzte Ressourcen effizienter nutzen sowie Zukunftschancen für andere Märkte und Branchen wahren.

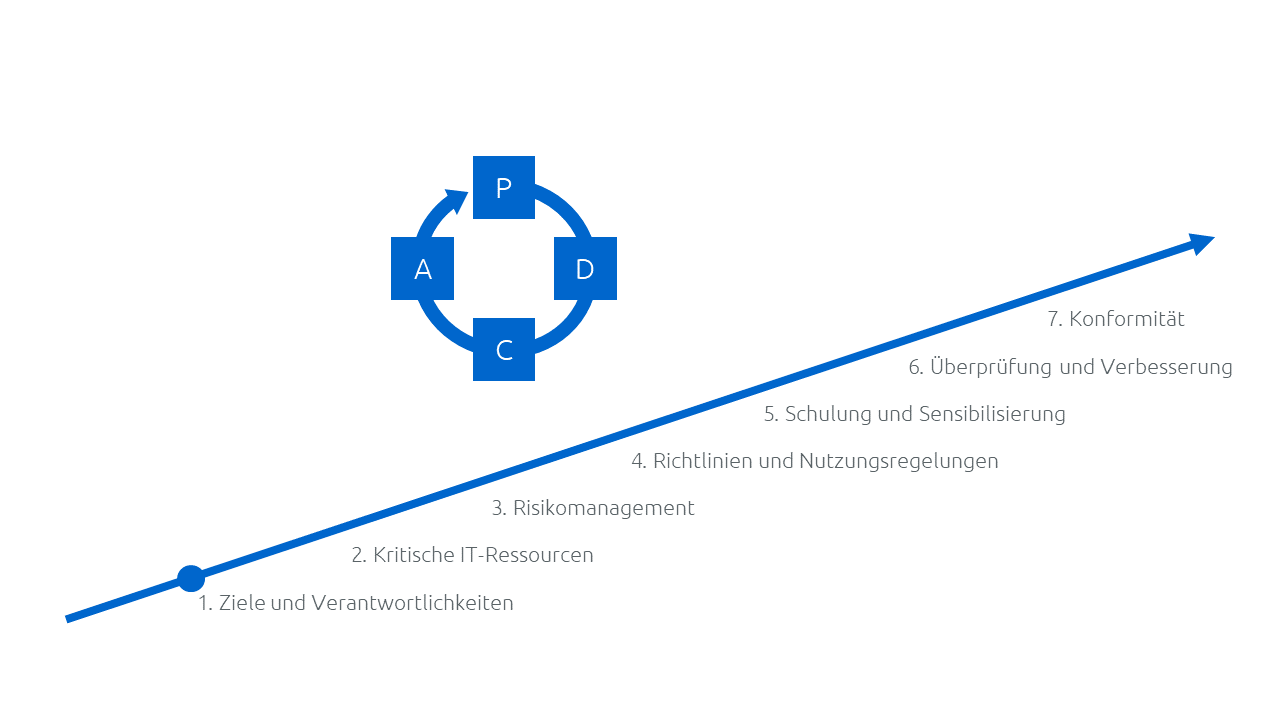

Wie kann man starten?

In Fällen, in denen es zu Beginn noch kein spezifisches Budget für Informationssicherheit im Unternehmen gibt, empfiehlt es sich, sich schrittweise der Thematik zu nähern. Idealerweise wird hierzu als Erstes – sofern noch nicht vorhanden – eine Person mit fachlichem Hintergrund und Führungserfahrung von der Geschäftsführung als ISB berufen. Dieser erhält von der Geschäftsführung den Auftrag Ziele und Bedarf an Informationssicherheit für das Unternehmen und seine Geschäftsbereiche zu analysieren, um strategische Ziele sowie konkrete Maßnahmen abzuleiten und zu budgettieren.

Gibt es für eine solche Aufgabe keinen geeigneten Mitarbeiter im Unternehmen, so kann auch ein externer Berater als externer ISB hinzugezogen werden. Ziel ist es initial risikobasiert, mit Fokus auf kritische Schutzobjekte, wie zuvor bereits erläutert, folgende offenen Fragen zu klären:

- Welche gesetzlichen Anforderungen und Geschäftsziele sind bindend?

- Welche vertraglichen Anforderungen an die Informationssicherheit stellen Kunden, Lieferanten sowie Geschäftspartner an das jeweilige Unternehmen?

- Welche kritischen IT-Ressourcen gibt es im Unternehmen?

- Gibt es bereits ein unternehmensweites Risikomanagement, das Informationssicherheit adressiert?

- Welche Richtlinien und Nutzungsregelungen existieren bereits?

- Wie hoch ist die Sensibilisierung insbesondere innerhalb der wettbewerbsentscheidenden Geschäftsbereiche?

Wurden diese und weitere Fragen sorgfältig beantwortet, so sollte es im Fortgang des initiierten Sicherheitsprozesses als nächstes darum gehen, auf Managementebene festzulegen welche Geschäftsziele zum Schutz von Informationen und Know-how für das Unternehmen zukünftig verfolgt werden sollen. Werden beispielsweise bereits Projektvorhaben wie Digitalisierung von Geschäftsprozessen oder Effizienzsteigerungen bei der IT diskutiert, so bieten sich hierbei gute Einstiegspunkte für die Diskussion einer IT-Strategie, die Informationssicherheit berücksichtigt.

Sind im weiteren Verlauf klare Sicherheitsziele seitens des Managements festgelegt worden, so lässt sich, wie zu Beginn dieses Artikels beschrieben, für die Organisation eine sinnige Sicherheitsstrategie durch den ISB erarbeiten. Interne Maßnahmen und konkrete Anforderungen können abgeleitet und ein schlankes Regelwerk aufgesetzt werden. Auf dieser Ebene lassen sich adäquate und effiziente Prozesse definieren und beschreiben sowie Verantwortlichkeiten bestimmen. Hierunter fallen auch Themen wie die Business Impact Analyse (BIA) beziehungsweise daran anknüpfend das Business Continuity Management (BCM).

Sind diese organisatorischen Arbeiten alle vollzogen beziehungsweise weit fortgeschritten, so ist es zu diesem Zeitpunkt sinnvoll sich auf die IT-Sicherheit und technische Themen zu fokussieren. Hierbei sollte zunächst die IT-Infrastruktur im Hinblick auf den Schutzbedarf analysiert und gegebenenfalls angepasst werden. Bei der Planung neuer IT-Landschaften beziehungsweise Erweiterung, insbesondere durch den Einsatz von Cloudlösungen, sollte der ISB beziehungsweise durch diesen eingesetzte Experten wie ein IT-Sicherheitsarchitekt frühzeitig einbezogen werden. Auch die Initiierung und Planung physischer Schutzmaßnahmen wie Zutrittskontrollsysteme, Videoüberwachung oder Einbruchs- sowie Sabotageschutz sind nun je nach Schutzbedarfsfeststellung anzugehen. Nicht zuletzt sollte die Sensibilisierung der Beschäftigten durch eine Awareness-Kampagne adressiert und verbessert werden.

Bei der Trade Universe hat der bereits benannte ISB wie eingangs skizziert zunächst damit begonnen eine Bedrohungsanalyse durchzuführen. Hierbei konnten bereits offene Fragen der Cyber-Versicherung mit berücksichtigt werden. Mit den Ergebnissen und Erkenntnissen aus dieser Analyse erarbeitete der ISB zusammen mit externen Sicherheitsberatern die konkreten Sicherheitsziele und den Maßnahmenplan. Nach gut einem Jahr konnte er die erfolgreiche Zertifizierung nach ISO/IEC 27001 feiern.

Am 12.08.2021 in der Kategorie Datensicherheit veröffentlicht.