Verschlüsselungstrojaner: Lösegeld zahlen oder nicht zahlen?

Verschlüsselungstrojaner wie TeslaCrypt, Locky oder Cryptowall haben seit 2015 Hochkonjunktur. In 2015 hatten laut einer Studie von iSense 3,1 Millionen Deutsche mit den Computerschädlingen zu kämpfen, die nach einem Befall Dateien auf Computern verschlüsseln. Wer wieder an die Daten herankommen will, muss gemäß dem Erpresserschreiben, das einem auf dem Bildschirm angezeigt wird, eine Lösegeldforderung zahlen. Diese liegt häufig bei etwa einem Bitcoin (aktuell 540 Euro), kann jedoch auch deutlich höher ausfallen: Im Februar dieses Jahres hat ein Krankenhaus in Hollywood 40 Bitcoins (zu dem Zeitpunkt etwa 15.000 Euro) gezahlt, um die Lösegeldforderung zu erfüllen. Laut der iSense-Studie gehen 50 % aller Amerikaner, die von einem Kryptotrojaner befallen wurden, auf die Erpresserforderungen ein; in Deutschland sind dies 33 %.

Die Frage, ob man bei einem Befall zahlen soll oder nicht, kann nicht einfach beantwortet werden und hängt jeweils vom Einzelfall ab. Auf eine Lösegeldforderung nach einer Infektion durch einen Trojaner einzugehen hat Für und Wider. Betroffene sollten sich deshalb fachkundig beraten lassen, um sich in einer kritischen Situation nicht falsch zu verhalten.

Sichere Verschlüsselung

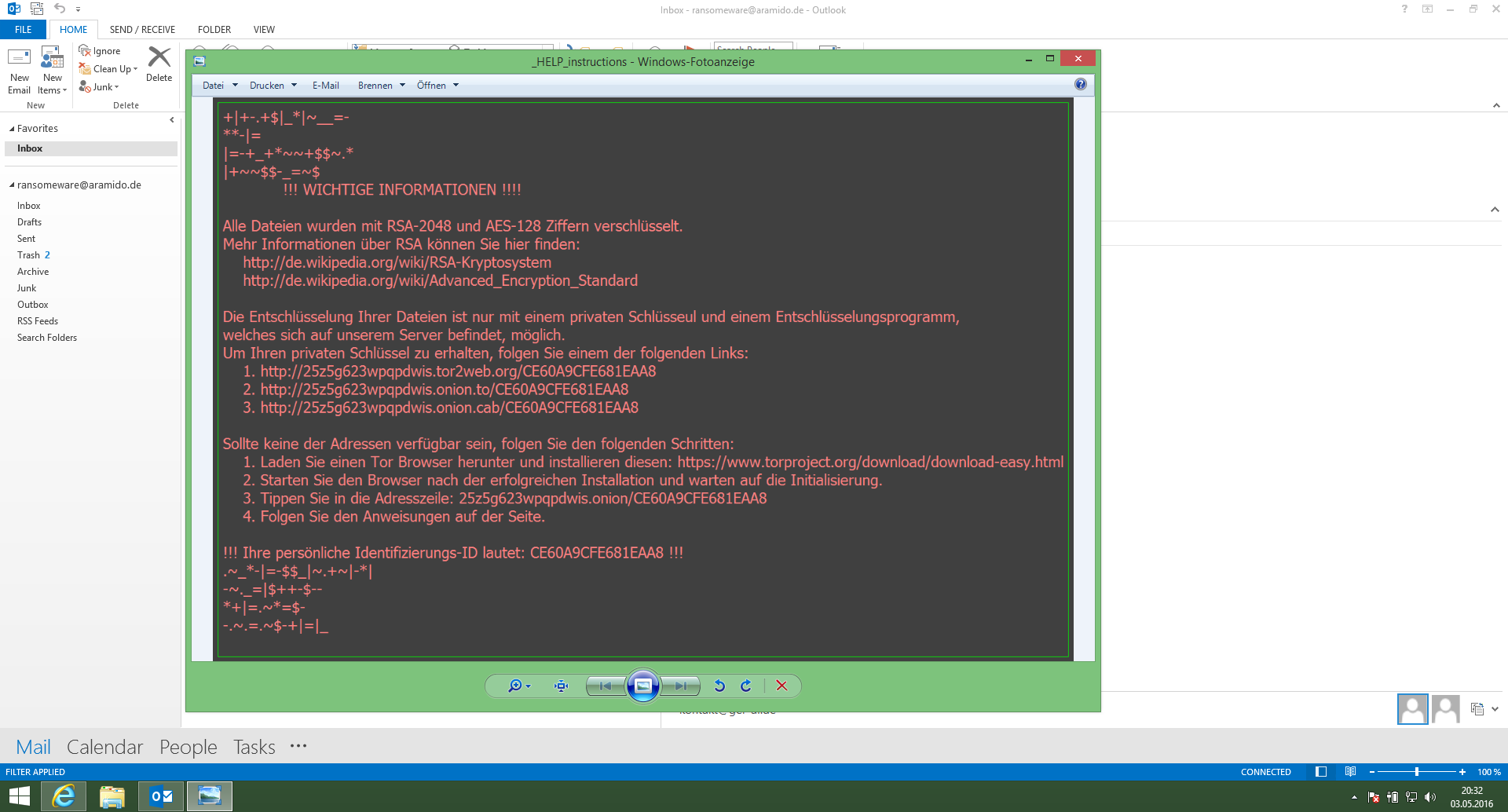

Ransomware verschlüsselt Dateien normalerweise mit einem sicheren Verfahren. Locky gibt an die Dateien mit RSA-2048 und AES-128 Ziffern zu verschlüsseln. Kryptographisch betrachtet gilt dieses Verfahren als sicher und kann mit heutiger Rechenleistung nicht gebrochen werden. Wessen Daten durch einen Kryptotrojaner gefangen genommen wurden, kann also ohne den korrekten Schlüssel nicht darauf hoffen, in absehbarer Zeit diese wieder unter seine Kontrolle zu bringen.

Abwägung von monetären Werten

Je nach dem, wie kritisch die verschlüsselten Daten sind und welche Auswirkungen die Infektion hat, können teure Ausfälle entstehen. Betriebswirtschaftlich betrachtet scheint die Entscheidung einfach: wem ein ausgefallenes System 10.000 Euro pro Tag kostet, welches durch Zahlung der Lösegeldforderung in Höhe von 540 Euro wieder in Gang gebracht werden könnte, der ist verleitet auf die Forderung einzugehen. Ebenso wird man das Lösegeld zahlen, wenn Gefahr für Leib und Leben besteht - beispielsweise bei Krankenhäusern, die in der heutigen Zeit ohne eine funktionierende IT nicht mehr vernünftig arbeiten können.

Diese einfache, monetäre Betrachtungsweise darf jedoch nicht darüber hinwegtäuschen, dass die Entscheidung von anderen wichtigen Gründen beeinflusst wird. Diese relativieren den rein monetären Vergleich und zeigen, dass die Entscheidung komplexer ist.

Keine Garantie auf Herausgabe des Schlüssels

Geht man auf die Lösegeldforderung ein, hat man Anspruch auf Herausgabe der Entschlüsselungssoftware! Nur was, wenn das nicht passiert? Eine Hotline wird noch nicht von allen Kriminellen angeboten (CryptXXX bietet das tatsächlich an) und die Herausgabe gerichtlich einzuklagen steht offensichtlich nicht zur Debatte. Tatsächlich sind einige Fälle bekannt, in denen nach der Zahlung entweder der Schlüssel nicht herausgegeben wurde oder dieser nicht zur Entschlüsselung eingesetzt werden konnte.

Nachforderung oder Wiederholung

Neben der Möglichkeit, dass der Schlüssel überhaupt nicht herausgegeben wird, können Kriminelle auch Nachforderungen stellen, um die maximale Zahlungsbereitschaft abzuschöpfen, oder den Angriff einfach wiederholen. Häufig reagieren Opfer nicht oder nicht schnell genug, um die IT-Sicherheit zu verbessern und das Bewusstsein der Mitarbeiter zu schärfen. Deshalb sollte nach einem Vorfall ein Experte zu Rate gezogen werden, um das IT-Sicherheitsniveau zu verbessern.

Zahlung vergrößert das eigene Risiko

Kriminelle sind untereinander gut vernetzt. Wer nach einer Infektion zahlt, vergrößert sein eigenes Risiko, da derjenige offensichtlich ein interessantes Ziel darstellt. Andere Versender von Kryptotrojanern könnten ebenso ihr Glück versuchen und das zahlungswillige Opfer angreifen.

Förderung von Kriminalität

Neben der betriebswirtschaftlichen Betrachtung muss das Problem auch volkswirtschaftlich und langfristig betrachtet werden. Zahlt man das Lösegeld, kann man in den meisten Fällen zwar seine Daten wiederherstellen. Allerdings fördert man damit Kriminelle, die mit dem Geld Trojaner weiter verbessern und Infektionswege perfektionieren. Auf die Lösegeldforderung einzugehen vergrößert damit langfristig das Problem.

Zahlen, oder nicht?

Wer durch einen Kryptotrojaner infiziert wurde, hat drei Möglichkeiten:

- Backups wiederherstellen

- Formatieren und damit alle Daten verlieren

- Auf die Lösegeldforderungen eingehen.

Für alle diejenigen, für die Option eins ausscheidet, empfehlen wir das Lösegeld nicht zu zahlen, wenn irgendwie möglich. Von allen Datenträgern sollte eine 1:1-Kopie erstellt werden, falls zu einem späteren Zeitpunkt eine Schwachstelle in der Verschlüsselung entdeckt wird oder Kriminelle den Schlüssel freiwillig herausgeben. Anschließend wird der Originaldatenträger formatiert und ein neues, sicheres System aufgebaut.

Wer jedoch unbedingt an die Daten wieder herankommen muss, dem bleibt nichts anderes übrig als das Geld zu zahlen und darauf zu hoffen, dass er den Schlüssel erhält, mit dem die Daten wiederhergestellt werden können. In jedem Fall sollten Vorkehrungen getroffen werden, damit sich solch eine Erfahrung nicht wiederholt.

Am 13.10.2016 in der Kategorie Datensicherheit veröffentlicht.