Phishing, SMiShing, Vishing, ... Tishing!

Sie kommen an einem Montagmorgen in Ihr Büro. Sie prüfen Ihre E-Mails, die verpassten Anrufe und ungelesene Microsoft-Teams-Nachrichten, die sich über das Wochenende angesammelt haben. Unter den E-Mails war, natürlich, wieder Spam, den Sie aber erfolgreich erkannt und in den Junk-Ordner verschoben haben.

In Microsoft Teams befindet sich eine offene Nachricht. Die Person, die Ihnen geschrieben hat, scheint ein Kollege zu sein, der dringend Informationen benötigt. Unter seinem Benutzernamen steht als Organisationszugehörigkeit der Name Ihrer Firma. „Microsoft Teams ist ein internes Tool” denken Sie sich und die Organisation stimmt auch. Also schnell dem Kollegen die Informationen geben, die er so dringend braucht, damit dieser ebenfalls gut in die Woche starten kann.

Doch leider war der angebliche Kollege in Wahrheit ein trickreicher Angreifer, der Sie getäuscht hat.

Wie war das möglich?

Tishing ist eine neue Technik des Phishings

Phishing ist heutzutage ein allgegenwärtiger Trick von Angreifern, die es auf Zugangsdaten abgesehen haben. Davon spricht man, wenn Angreifer per E-Mail versuchen Passwörter zu Fishen, also abzugreifen. Neben dem Phishing haben sich in den letzten Jahren auch SMiShing (Angriffe per SMS) und Vishing (Angriffe über Telefon - Voice) etabliert.

Mit der wachsenden Popularität von Microsoft Teams in den letzten Jahren, durch stark vermehrtes Home-Office, ist eine neue Technik, wir nennen sie Tishing, hinzugekommen. Tishing bezeichnet das Phishing über Microsoft Teams. Angreifer geben vor, vertrauenswürdige Personen oder Instanzen zu sein, um dem Opfer sensible Daten zu entlocken oder Malware zu verbreiten. Die Maschen sind die gleichen wie beim klassischen Phishing über E-Mail. Meist wird durch Autorität und Dringlichkeit versucht Druck aufzubauen, sodass kein Spielraum mehr für eine Absprache oder Überprüfung des Sachverhalts bleibt.

Angreifer entlocken sensible Daten über Microsoft Teams

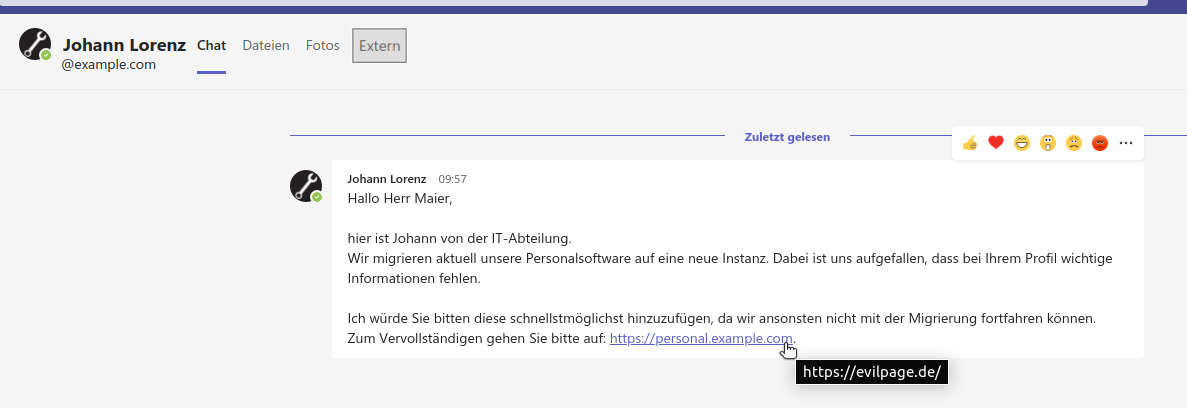

Entgegen der ersten Vermutung ist Microsoft Teams, zumindest in der Standardkonfiguration, kein rein internes Tool. Jegliche Benutzer der Plattform können beliebige andere Benutzer anschreiben. Dabei ist es nebensächlich, ob dieser sich innerhalb einer Firmendomäne befindet oder nicht. Hinzu kommt, dass die Organisationszugehörigkeit von einem Nutzer frei gewählt werden kann. Für nur einen kleinen Betrag im Monat kann jeder eine Organisation „gründen” und diese nach Belieben benennen. Anschließend muss nur noch ein geeignetes Ziel gewählt und angeschrieben werden. Außer an der Nennung des Organisationsnamens unter dem Benutzernamen ist der externe Chatpartner nur noch an einer Box mit der Aufschrift „Extern” rechts neben dem Namen zu erkennen. Unsere Erfahrung zeigt, dass diese Hinweise leicht übersehen oder nicht beachtet werden.

Ein Angriffsversuch könnte wie folgt aussehen:

Angriffe über externe Instanzen können technisch verhindert werden

Gegen solche Angriffe kann in der Konfiguration von Microsoft Teams durch Administratoren Abhilfe geschaffen werden. Der Zugriff von externen Organisationen auf die eigene Microsoft-Teams-Instanz ist standardmäßig aktiviert. Daher sollten im Teams Admin Center unter Benutzer > Externer Zugriff Optionen wie Bestimmte Domänen blockieren oder Alle externen Domänen zulassen auf keinen Fall verwendet werden, sondern mit folgenden Alternativen ersetzt werden:

- Die beste Wahl für besagte Einstellung unter Benutzer > Externer Zugriff ist Alle externen Domänen blockieren. Dadurch wird generell der Zugriff von außen deaktiviert.

- Wird der Zugang, zumindest zu bestimmten externen Organisationen benötigt, sollte ein Ansatz mit einer Positivliste gewählt werden. Dies kann mit der Option Nur bestimmte externe Domänen zulassen umgesetzt werden.

Weitere Informationen zur Konfiguration können Administratoren der Microsoft Teams Dokumentation zur Verwaltung des externen Zugriffs entnehmen.

Die generellen Regeln zum Schutz vor Social Engineering gelten auch fürs Tishing

Sollten diese Maßnahmen seitens Administratoren nicht umgesetzt werden, wird ein externer Zugriff erlaubt. Aus diesem Grund sollten Microsoft-Teams-Nachrichten von neuen, unbekannten Chatpartnern auf dieselbe Art und Weise wie jegliche andere Kommunikationsversuche, wie zum Beispiel per E-Mail, behandelt werden.

Speziell gilt es dann im Hinterkopf zu behalten, dass eine Chat-Nachricht nicht zwangsweise aus der eigenen Organisation stammen muss. Daher sollten sensible Daten überhaupt nicht oder zumindest erst nach einer initialen Validierung des Chatpartners, über einen zweiten Kanal, versendet werden.

Auch sollten folgende Punkte bei neuen Chat-Anfragen beachtet werden:

- Seien Sie immer skeptisch gegenüber der Identität des angeblichen Chatpartners. Achten Sie bei Microsoft-Teams speziell darauf, ob es Hinweise gibt, dass Ihr Chatpartner einer externen Organisation angehört.

- Klicken Sie nie direkt auf Links zu Login-Formularen, sondern öffnen Sie die Webseite manuell im Browser.

- Fragen Sie bei merkwürdigen Anfragen oder bei sensiblen Daten immer über einen zweiten Kanal nach einer Bestätigung.

- Lassen Sie sich nicht unter (Zeit-) Druck setzen.

Diese und weitere Tipps zum Schutz vor Social-Engineering-Angriffen können Sie auch unserem Merkblatt mit effektiven Strategien gegen Social Engineering entnehmen.

Am 04.03.2022 in der Kategorie Kommunikationssicherheit veröffentlicht.