Schutz vor Phishing, Vishing & Co. - Sieben goldene Regeln gegen Social Engineering

Hatten Sie eine solche E-Mail bereits in Ihrem Postfach? Haben Sie auch einen kurzen Moment der Angst verspürt, wertvolle Daten oder einen oft genutzten Account zu verlieren? Hätten Sie auf den Link geklickt?

In diesem Fall wären Sie vermutlich auf einer gefälschten Webseite des vermeintlichen Unternehmens gelandet, welche Sie zur Eingabe Ihrer Account-Daten aufgefordert hätte. Wie Sie wahrscheinlich bereits vermuten, handelt es sich bei diesem Beispiel um eine typische Phishing-E-Mail.

Phishing ist der Versuch persönliche Daten eines Opfers zu erhalten

Der Begriff „Phishing“ setzt sich hierbei aus den Wörtern „Password Harvesting“ und „Fishing“ zusammen und ist zugleich eine Referenz zum „Phreaking“, einer frühen Art des Hacking. Gefälschte E-Mails, Kurznachrichten oder Webseiten geben vor von einer legitimen Quelle zu stammen. Auf den ersten Blick vertrauenswürdig, leiten sie eine nutzende Person in der Regel zu ebenfalls gefälschten Anmeldeportalen weiter und fordern dort zum Login oder zum Download eines versteckten Trojaners auf. Häufig wird versucht Dringlichkeit zu erzeugen, um den Opfern keine Möglichkeit zur Absprache oder Überprüfung des Sachverhaltes zu bieten. Zudem wird mit schlimmen Konsequenzen gedroht, wenn nicht sofort agiert wird. Ziele sind häufig die Plünderung eines privaten Bankkontos oder der Diebstahl vertraulicher Unternehmensinformationen, die nur mit den Anmeldedaten des Opfers erreichbar sind. Phishing wird der Kategorie der Social Engineering-Angriffe zugeordnet .

Social Engineering bezeichnet die psychologische Manipulation der Opfer

Mit Social Engineering wird das Ziel verfolgt vertrauliche Informationen zu erhalten oder eine bestimmte Handlung zu erwirken. Psychologische Grundprinzipien wie Sympathie mit Menschen in Not oder Reziprozität bei Hilfeleistungen werden geschickt ausgenutzt. Evolutionär betrachtet waren diese Eigenschaften in kleinen Gruppen wichtig, um das eigene Überleben zu sichern. In einer digitalisierten und globalisierten Welt können diese Eigenschaften schnell zur Schwäche werden. Beim Social Engineering wird demnach keine technische Schwachstelle, sondern primär die „Schwachstelle“ Mensch ausgenutzt. Neben dem Phishing sind hier beispielsweise „Vishing“, also das Betreiben von Social Engineering über das Telefon, oder der „CEO Fraud“ relevante Angriffsvektoren. Ein Blick in die Medien bestätigt, dass Phishing- und Social Engineering-Angriffe weiterhin hochrelevant sind. Aktuell wird häufig die Corona-Krise als vermeintlicher Anlass der Kontaktaufnahme gewählt.

Menschliche Schwächen machen einen gesamtheitlichen Ansatz notwendig

Wer das eigene Unternehmen oder sich selbst informationssicherheitstechnisch absichern möchte, sollte nicht nur rein technische Angriffsvektoren und Schutzmaßnahmen betrachten. Ein gesamtheitlicher Ansatz ist notwendig, der die eigenen menschlichen Schwächen und die der Führungskräfte und Mitarbeitenden in die Überlegungen zur Informationssicherheit miteinbezieht. Das Ziel sollte ein hohes Bewusstsein aller menschlichen Akteure sein, die mit Informationssystemen arbeiten. Nur wer über die Gefahren informiert ist und diese identifizieren kann hat eine Chance, Social Engineering vor der Preisgabe sensitiver Daten zu erkennen. Eine zentrale Stellschraube hierfür ist die Unternehmenskultur, weshalb insbesondere Führungskräfte besonders sensibilisiert sein sollten. Auch regelmäßige Social-Hacking-Übungen, Schulungen mit Live-Hacking-Demonstrationen und Trainings im Rahmen einer Sicherheitsberatung tragen maßgeblich zu einem höheren Bewusstsein unter den Mitarbeitenden bei.

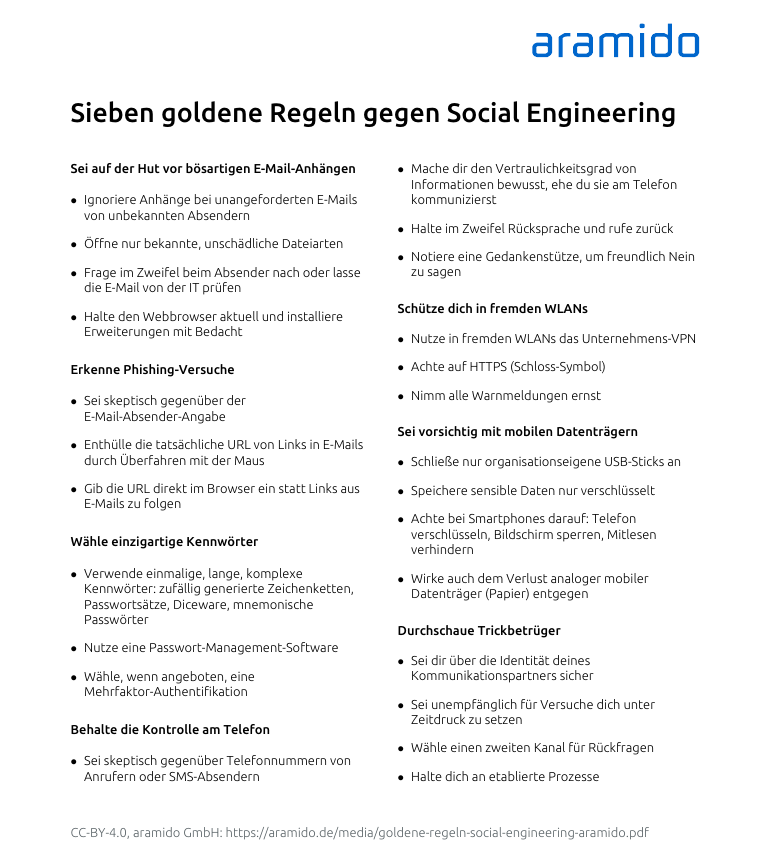

Die sieben goldenen Regeln schützen vor Social Engineering

Die aramido GmbH stellt ein Merkblatt mit effektiven Strategien gegen Social Engineering zur Verfügung. Diese helfen dabei Phishing-E-Mails, Vishing-Telefonate und andere Social-Engineering-Angriffe zu identifizieren und erfolgreich damit umzugehen. Nutzen Sie es gerne um Ihre Team- und Familienmitglieder über Social-Engineering-Angriffe aufzuklären und damit aktiv zum größeren Bewusstsein für Cybersicherheit in der Gesellschaft beizutragen.

Mit dem Merkblatt sowie einer Demonstration des Cold-Boot-Angriffs beteiligt sich aramido am European Cyber Security Month (ECSM). Unter dem Motto „Think Before You Click #ThinkB4UClick“ veranstalten Institutionen der Europäischen Union den diesjährigen Aktionsmonat um Bürger, Unternehmen und Gesellschaft für Cybersicherheit zu sensibilisieren und über Gefahren beziehungsweise Schutzmaßnahmen zu informieren. Dieses Jahr liegen die Themen-Schwerpunkte bei „Digital Skills“ und „Cyber Scams“. In Deutschland wird der Aktionsmonat vom BSI koordiniert. Bisher sind bereits über 200 Aktionen mit einer großen Vielfalt an Themen und Adressaten beim BSI eingegangen.

Am 15.10.2020 in der Kategorie Kommunikationssicherheit veröffentlicht.