Die Verfügbarkeit mancher IT-Systeme ist besonders wichtig. Stehen sie still, kann dies weitreichende Auswirkungen haben. Nicht nur Stillstand, sondern auch langsam antwortende Systeme sind unerwünschte Situationen. Sie können eintreten durch stark gestiegene Nutzerzahlen, Programmierfehler, mangelhafte Ressourcen oder auch DoS-Angriffe von Hackern. Aber wie viele Anfragen kann ein System standhalten und ist es für Hacker einfach möglich ein System auszuschalten? Darauf gibt die Belastungs- und Dienstausfallprüfung von aramido eine Antwort.

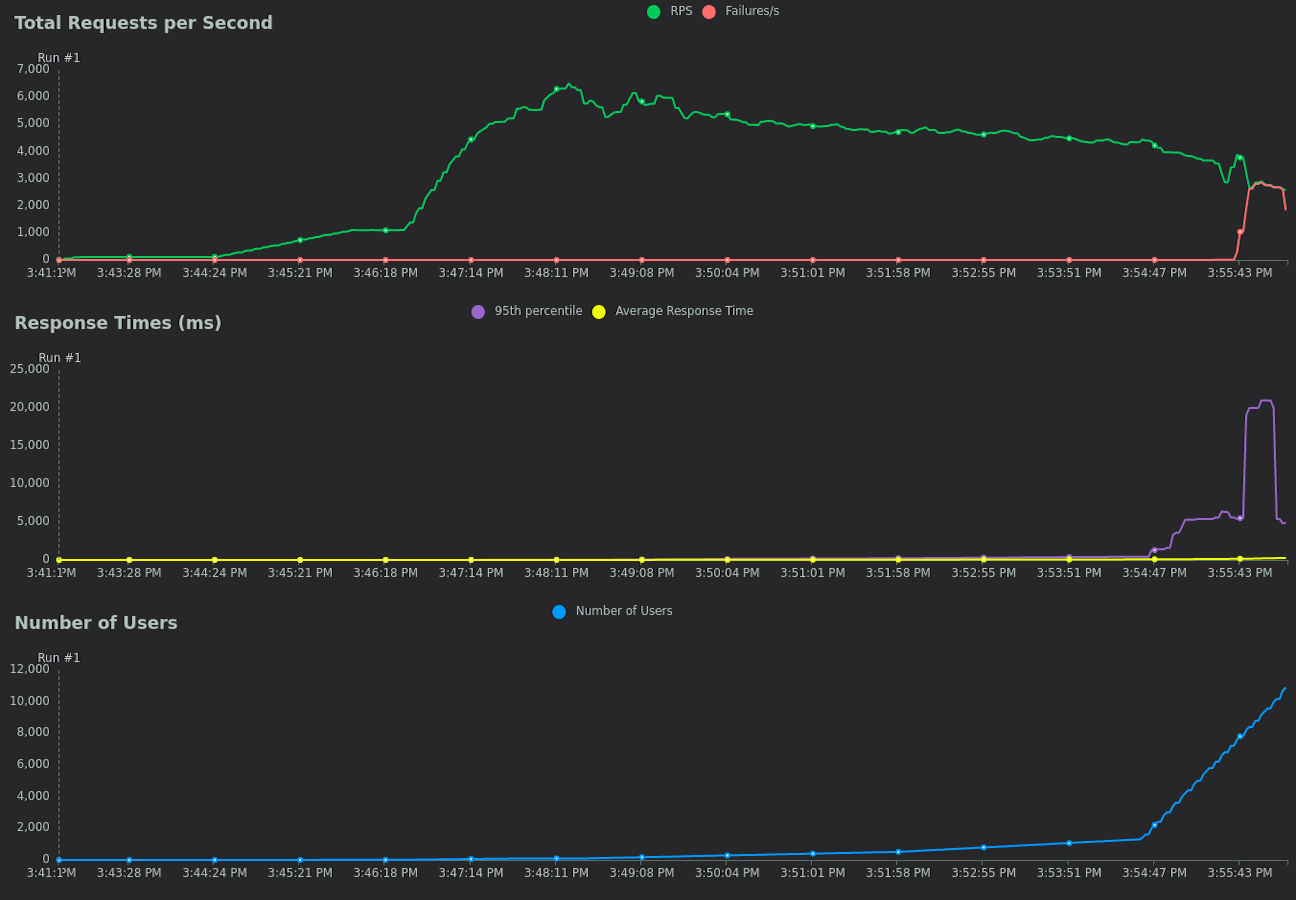

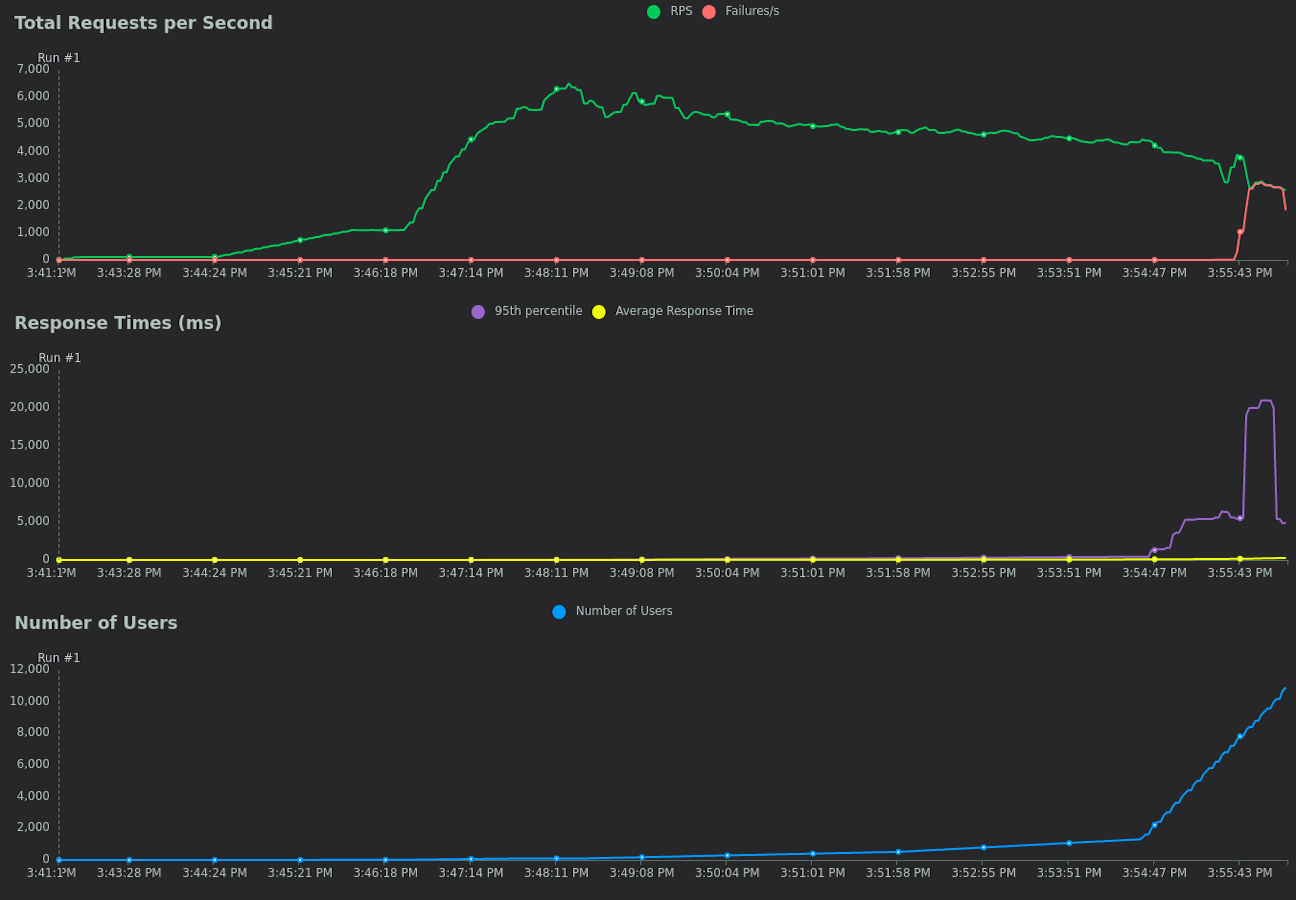

Stresstests simulieren eine hohe Anzahl von gleichzeitigen Nutzerzugriffen auf ein System. Durch die realistische Nachbildung von Zugriffen kann gemessen werden, wie viele Nutzer eine Anwendung gleichzeitig unterstützen kann. Die Belastungsprüfung erfolgt stufenweise und es wird ständig die Auslastung unterschiedlicher Systemkomponenten gemessen.

Eine Verfügbarkeitsprüfung kann zudem im Kontext von Hackern und ihren Bot-Netzen durchgeführt werden. Bösartige Akteure können durch eine große Menge von Anfragen oder dem Aufrufen ressourcenintensiver Endpunkte ein System derart beeinflussen, dass es nicht mehr verfügbar ist.

Ein Belastungstest ist vielseitig einsetzbar und erstreckt sich über verschiedene Arten von Systemen, die über ein Netzwerk erreichbar sind. Dies schließt traditionelle Websites mit Front- und Backend-Strukturen, moderne Single-Page-Applications (SPAs) sowie technische Schnittstellen mit ein.

Im Internet sind Angriffe auf die Verfügbarkeit von Systemen jederzeit und weltweit möglich. Ziehen Sie einen Belastungstest in folgenden Situationen in Betracht:

Stellen Sie sicher, dass Sie die Belastbarkeit Ihrer Systeme kennen, um ungeplanten Ausfällen und den damit verbundenen finanziellen Schäden zuvorkommen.

| 1 | Nach einer Beauftragung findet ein gemeinsamer Kick-off Termin statt.

Dieses Treffen bildet die Grundlage für eine effiziente und umfassende Durchführung des Belastungstests und der Dienstausfallprüfung. Im Anschluss findet die sorgfältige Vorbereitung der Prüfungsphase statt. |

| 2 | In der Hauptphase der Prüfung wird die Verfügbarkeit des Systems untersucht:

|

| 3 | Gemeinsame Ergebnisbesprechung, bei welcher die Ergebnisse der Prüfungen und Handlungsempfehlungen vorgestellt werden.

Mit dem Ende der Prüfungen und dessen Ergebnissen setzt sich die Zusammenarbeit oftmals im vielfältigen Produktportfolio von aramido fort. |

Eine Vielzahl an Normen fordert die Gewährleistung der Verfügbarkeit technischer Systeme. Die Norm ISO 27001 beinhaltet die Verfügbarkeitssicherung als wichtiges Thema im Prozess des Risikomanagements. Ebenso macht die EU-Datenschutz-Grundverordnung (DSGVO) Vorgaben an die Robustheit von Systemen. Weitere Compliancen-Anforderungen werden durch die ISO/IEC 20000-3, ISO/IEC 24765, NIST 800-53 und FIPS-199 festgelegt.

Ein Belastungstest orientiert sich an verschiedenen Vorgehensweisen und Standards, um eine gründliche und standardisierte Prüfung der Sicherheitslage sicherzustellen. Im Folgenden sind Prüfungen aufgelistet, welche typischerweise bei einem Belastungstest durchgeführt werden:

Halten Ihre Systeme steigenden Nutzerzahlen stand? Wie sind sie gegen DoS-Angriffe gewappnet? Mit einer Belastungs- und Dienstausfallprüfung finden wir frühzeitig und effizient Schwächen in der Verfügbarkeit.