Bei einem Penetrationstest einer Infrastruktur wird ein Angriff auf IT-Systeme und IT-Netzwerke simuliert. Würden bösartige Akteure Ihre Systeme attackieren, welche Daten könnten sie erbeuten und welche Systeme könnten sie empfindlich stören? Das beantwortet ein Infrastruktur-Pentest.

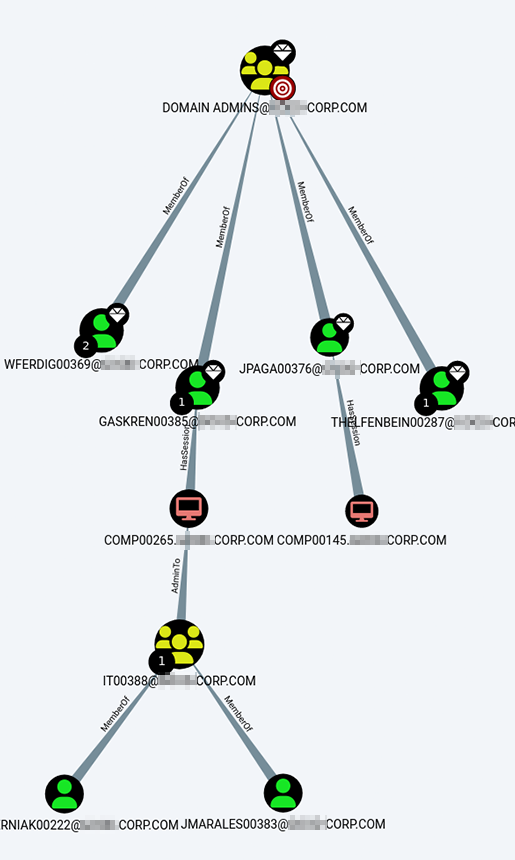

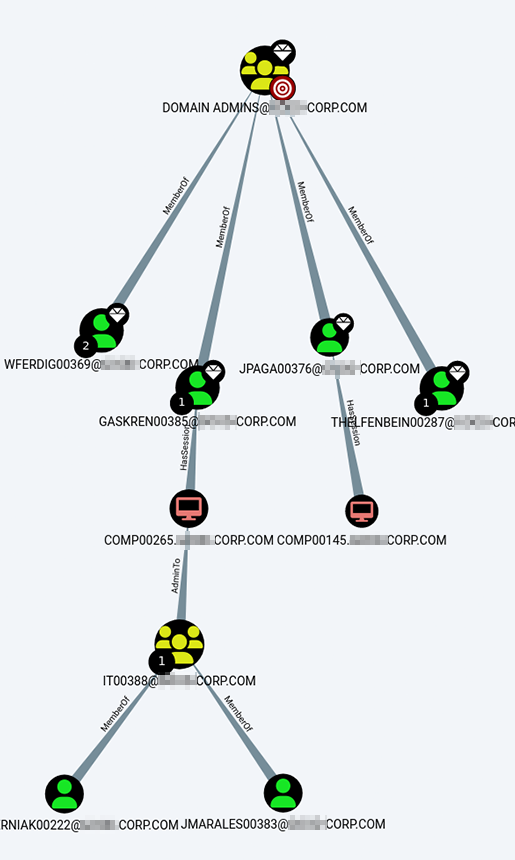

Ob eine Windows-Domäne mit diversen Diensten wie Active Directory, MSSQL-Datenbanken und WSUS-Server oder heterogene Infrastrukturen, in denen auch Linux-Server mit Diensten wie Apache oder Postfix zum Einsatz kommen – in der Regel handelt es sich um komplexe Netzwerke, deren Services für Benutzer zur Verfügung stehen. Schafft ein Angreifer den Einstieg ins Netzwerk, beispielsweise durch einen schlecht gesicherten VPN-Zugang, kann er auf interne Systeme zugreifen. Durch unsichere Konfiguration, mangelhafte Updates oder Standardpasswörter gelingt die Ausbreitung auf immer weitere Systeme. Dieses sogenannte Lateral Movement führt oft zur Übernahme kritischer Systeme und schließlich der gesamten Infrastruktur.

Mit einem Penetrationstest Infrastruktur unterziehen Sie Ihre IT-Systeme einer Sicherheitsprüfung und können Hackern zuvorkommen, indem gefundene Schwachstellen behoben werden.

Gründe für die Durchführung eines Infrastruktur-Penetrationstests gibt es viele. Neben Compliance-Anforderungen gemäß ISO 27001 oder BSI Grundschutz muss dafür gesorgt werden, dass Angreifer kein leichtes Spiel haben und Ihre Server hacken können.

Sie benötigen einen Penetrationstest für Ihre Infrastruktur, wenn mindestens eine der folgenden Voraussetzungen erfüllt ist:

| 1 | Nach einer Beauftragung findet ein gemeinsamer Kick-off Termin statt.

Im Anschluss an das Treffen wird die Durchführung des Penetrationstests vorbereitet und vor Beginn der eigentlichen Prüfungen eine Freigabe erteilt. |

| 2 | In der Hauptphase des Pentests wird die Infrastruktur analysiert und es wird versucht Schutzziele zu verletzen.

|

| 3 | Gemeinsame Ergebnisbesprechung, bei welcher die gefundenen Schwachstellen und Handlungsempfehlungen vorgestellt werden.

Mit dem Ende des Pentests und dessen Ergebnissen setzt sich die Zusammenarbeit oftmals im vielfältigen Produktportfolio von aramido fort. |

Eine Sicherheitsprüfung ist ein bewährtes Instrument für Risikomanagement. Aus diesem Grund fordern zahlreiche Normen und Standards die regelmäßige Prüfung der gesamten IT-Infrastruktur durch Penetrationstests, darunter ISO IEC 27001, BSI IT-Grundschutz, NIST SP 800-53 und PCI DSS. Auch Vorschriften durch die BaFin fordern mit ZAIT, VAIT, BAIT und KAIT Sicherheitsprüfungen ein.

Infrastrukturen von Organisationen sind komplex und können viele Systeme beinhalten. Ob Firewall oder Switch eines bestimmten Herstellers, hochverfügbares Datenbankmanagementsystem oder Kommunikation über bestimmte Protokolle wie HTTP, CIFS oder SIP: Es müssen stets geeignete Prüfungen durchgeführt werden. aramido führt für den gemeinsam definierten Umfang beispielsweise folgende Prüfungen durch:

Beim Kick-off des Projekts können außerdem besondere Prüfungswünsche festgelegt werden.

Bereit, Ihre Infrastruktur abzusichern? Unsere Profis enthüllen Schwachstellen, bevor es Hacker tun. Kontaktieren Sie uns jetzt und verteidigen Sie Ihre IT-Infrastruktur!