Gezielte Hackerangriffe sind heimlich, still und leise und Kriminellen ist jedes Mittel recht. Sie nutzen das soziale Verhalten von Menschen aus und entdecken schwerwiegende Lücken in komplexen IT-Infrastrukturen. Gekonnt kombinieren sie die Schwächen und erreichen früher oder später womöglich ihr Ziel. Nur aufmerksame Organisationen mit proaktiven Verteidigungsstrategien werden die Angreifer entdecken und aussperren können. Reichen die Schutzmaßnahmen Ihrer Organisation hierzu aus?

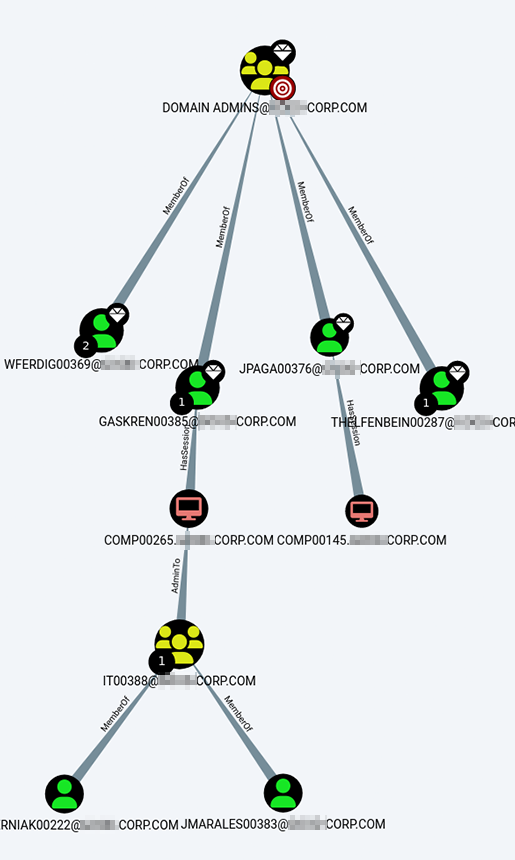

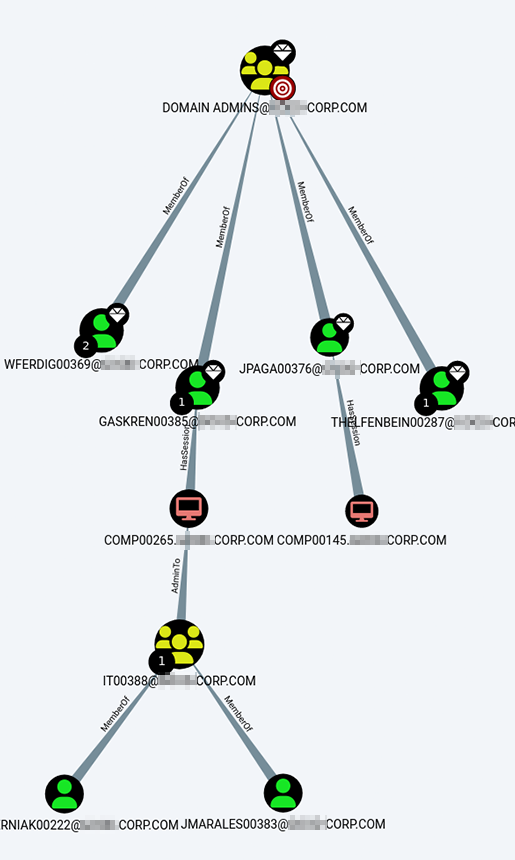

In einem Red Teaming Assessment wird ein realistischer Angriff auf ein Unternehmen simuliert und die gelebte Informationssicherheit von verschiedenen Seiten betrachtet. Sicherheitsexperten übernehmen die Rolle der Angreifer – dem sogenannten Red Team –, die ein Unternehmen über einen längeren Zeitraum ins Visier nehmen und ein einziges Ziel verfolgen: Die IT-Infrastruktur zu kompromittieren. Hierbei liegt der Fokus insbesondere auf einer verdeckten Vorgehensweise, die in einem Blackbox-Ansatz einen realen Angreifer simuliert. Das sogenannte Blue Team des Unternehmens ist für den Schutz der Organisation verantwortlich und es versucht das Red Team zu entdecken und Angriffsversuche erfolgreich abzuwehren.

Gemeinsam mit seinen Auftraggebern beleuchtet aramido mit diesem Red Teaming Assessment alle Facetten der Informationssicherheit und begleitet Organisationen auf dem Weg böswilligen Hackern zuvorzukommen und die Sicherheit zu steigern.

Ist ein dediziertes Blue Team vorhanden, sind bereits Sicherheitsmaßnahmen etabliert und soll die Organisation gesamtheitlich auf die Probe gestellt werden? Dann ist ein Red Teaming Assessment der richtige Weg. Gemeinsam mit den Sicherheitsexperten von aramido wird eine umfassende Prüfung der existierenden Maßnahmen durchgeführt, wodurch insbesondere folgende Fragen beantwortet werden:

| 1 | Im ersten Schritt erarbeiten die beteiligten Teams ein Regelwerk, nach welchen Kriterien das Assessment erfolgen soll. Es wird insbesondere darauf eingegangen, in welchem Maß und in welchem Umfang die Angriffe stattfinden sollen. Tabus und explizite Angriffsziele werden definiert.

|

| 2 | In der Angriffsphase des Red Teaming Projekts wird ein längerer Zeitraum genutzt, um mögliche Angriffe zu recherchieren, zu planen und durchzuführen.

|

| 3 | Gemeinsame Ergebnisbesprechung, bei welcher die gefundenen Schwachstellen und Handlungsempfehlungen vorgestellt werden.

Mit dem Ende der Übung und dessen Ergebnissen setzt sich die Zusammenarbeit oftmals im vielfältigen Produktportfolio von aramido fort. |

Mit dem Digitial Operational Resilience Act (DORA) wird zunehmend auf Bedrohungen wie APTs hingewiesen und es werden Red Teaming Assessments insbesondere für bestimmte Branchen wie Finanzdienstleistungen gefördert. Nach diesen Maßstäben werden Red Teaming Assessments nach den Bedingungen und Vorgaben von etablierten Frameworks wie TIBER-EU und den Empfehlungen des Bundesamts für Sicherheit in der Informationstechnik (BSI) durchgeführt.

Ein Red Teaming Assessment orientiert sich an verschiedenen Vorgehensweisen und Angriffsmustern, um anschließend eine individuelle Sicherheitsprüfung durchzuführen. Im Folgenden sind beispielhaft Angriffe aufgelistet, die bei einem Red Teaming Assessment durchgeführt werden:

Sind Sie bereit, Ihr Unternehmen abzusichern? Unsere Profis enthüllen Schwachstellen, bevor es Hacker tun. Kontaktieren Sie uns jetzt und verteidigen Sie Ihre IT-Landschaft!